Pourquoi utiliser MCP ?

- analyser les logs Sentry, Datadog et Vercel

- utiliser Devin comme data analyst dans Slack avec des MCP de base de données

- examiner en détail les problèmes SonarQube, CircleCI et Jam

- créer en masse des tickets Linear, des documents Notion, des Google Docs (via Zapier) et plus encore

- récupérer du contexte et interagir avec Airtable, Stripe et Hubspot

- et bien plus encore !

Prise en main des MCP

Utilisez Devin pour l’analyse de données dans Slack en le connectant à des MCP de bases de données

Découvrez notre guide étape par étape !

Découvrez comment l’équipe Cognition utilise Devin avec les MCP

Apprenez comment nous utilisons Devin en tant qu’analyste de données, ainsi qu’avec des outils comme Datadog, Sentry, Linear, Figma et Google Sheets.

Conseils de configuration

Pour les MCP utilisant l’authentification OAuth, Devin vous demandera de vous rendre sur une URL pour lier votre compte. Nous vous recommandons vivement d’utiliser un compte de service, et non votre compte personnel, car l’accès sera partagé au sein de votre organisation.

Vous ne voyez pas le MCP que vous recherchez ? Configurez-le en utilisant l’option « Add Your Own » !Vous rencontrez des difficultés ? Contactez-nous via notre page d’assistance ou à l’adresse support@cognition.ai.

Configuration d’un serveur MCP personnalisé

| Transport | Idéal pour | Champs requis |

|---|---|---|

| STDIO | Serveurs locaux accessibles en ligne de commande (par ex. : npx, uvx, Docker) | Commande, arguments, variables d’environnement |

| SSE | Serveurs distants utilisant Server-Sent Events | URL du serveur, en-têtes |

| HTTP | Serveurs distants utilisant Streamable HTTP | URL du serveur, en-têtes |

Étapes pour ajouter un serveur MCP personnalisé

- Accédez à Settings > MCP Marketplace.

- Cliquez sur Add Your Own en haut de la page.

- Renseignez les détails du serveur :

- Server Name : un nom descriptif pour le serveur (par exemple « Internal API Gateway »).

- Icon (optionnel) : un emoji ou une URL à utiliser comme icône du serveur.

- Short Description : un bref résumé de ce que fait le serveur.

- Sélectionnez le type de transport (STDIO, SSE ou HTTP).

- Renseignez les champs de configuration spécifiques au transport (voir Configuration format ci-dessous).

- Cliquez sur Save pour créer le serveur.

- Cliquez sur Test listing tools pour vérifier la connexion. Devin lancera un environnement de test isolé, se connectera à votre serveur et tentera de découvrir les outils disponibles.

Le bouton Test listing tools est désactivé tant que vous n’avez pas enregistré votre configuration. Si la validation échoue, vérifiez le message d’erreur affiché : il indiquera si le problème concerne la connectivité, l’authentification ou un dépassement de délai.

Format de configuration

Les exemples ci-dessous montrent des représentations JSON des champs de configuration de chaque transport. En pratique, vous les complétez via le formulaire en ligne — vous n’avez pas besoin d’écrire ou de coller du JSON. Le format JSON est présenté ici pour plus de clarté et comme référence pour les configurations programmatiques ou via l’API.

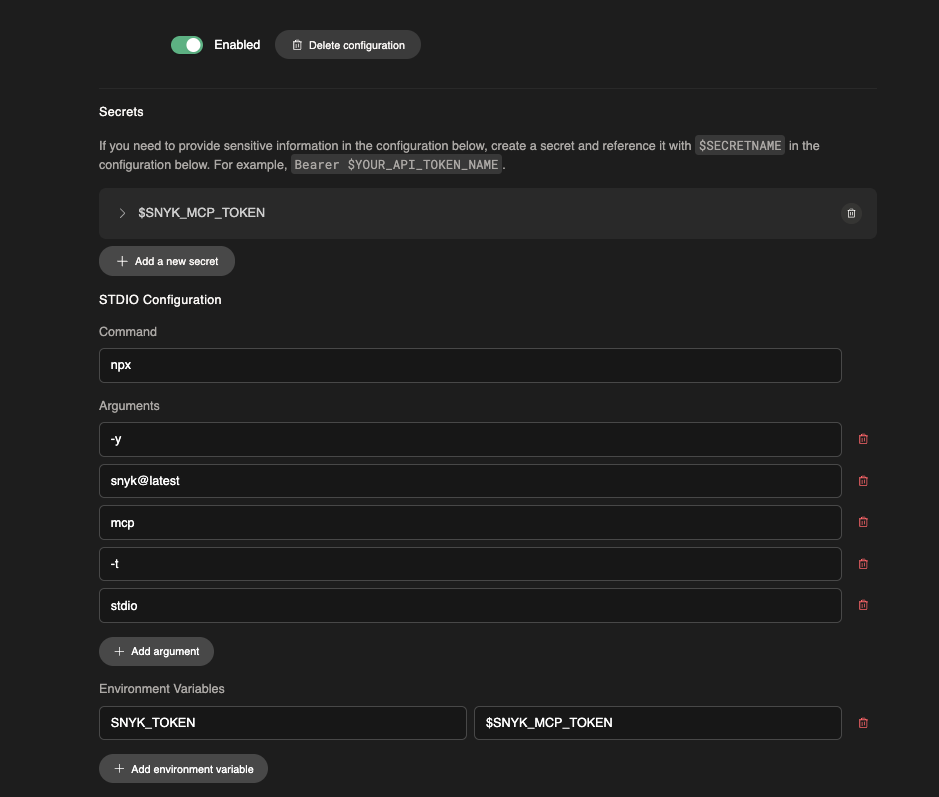

Transport STDIO

- Commande (obligatoire) : l’exécutable à lancer (par exemple,

npx,uvx,docker). - Arguments : les arguments de ligne de commande transmis au serveur.

- Variables d’environnement : paires clé-valeur définies dans l’environnement de processus du serveur. Utilisez-les pour transmettre des clés d’API, des jetons ou des valeurs de configuration.

npx :

Transports SSE et HTTP

- Server URL (obligatoire) : l’URL du point de terminaison (endpoint) du serveur MCP.

- Authentication method : choisissez entre

None,Auth HeaderouOAuth.- Pour Auth Header : indiquez la clé d’en-tête (par défaut

Authorization) et la valeur de l’en-tête (par exemple,Bearer your-token). - Pour OAuth : Devin vous demandera de compléter un flux OAuth lors de votre première session.

- Pour Auth Header : indiquez la clé d’en-tête (par défaut

Schémas courants

Connexion à une API interne

Connexion à une base de données

Pour les bases de données de production, utilisez une chaîne de connexion en lecture seule ou un utilisateur de base de données avec des droits restreints. Devin exécute des requêtes en fonction des instructions de l’utilisateur, il est donc important de limiter correctement les accès.

Connexion à un outil ou script personnalisé

uvx :

Utilisation des variables d’environnement pour les secrets

Dépannage des serveurs MCP personnalisés

Échec de “Test listing tools”

| Symptom | Cause probable | Correctif |

|---|---|---|

| ”Verify server URL and network connectivity” | L’URL du serveur est injoignable | Vérifiez que l’URL est correcte et accessible depuis Internet (ou depuis le réseau de Devin si vous utilisez un VPN) |

| “Check authentication credentials and permissions” | Informations d’authentification invalides ou manquantes | Vérifiez votre API key, votre jeton ou votre configuration OAuth |

| ”Server took too long to respond - check server status” | Le serveur n’a pas répondu avant l’expiration du délai | Assurez-vous que le serveur est en cours d’exécution et réactif ; vérifiez l’absence de règles de pare-feu bloquant la connexion |

| ”MCP server validation failed” (générique) | Commande introuvable, dépendances manquantes ou arrêt brutal du serveur | Pour les serveurs STDIO, vérifiez que la commande existe et s’exécute localement ; assurez-vous que toutes les variables d’environnement requises sont définies |

Le serveur se connecte mais les outils ne sont pas disponibles

- Vérifiez que le serveur implémente correctement la méthode

tools/listdu protocole MCP. - Pour les serveurs STDIO, assurez-vous que le processus écrit des messages JSON-RPC valides sur stdout et lit depuis stdin — tout journal ou sortie de débogage envoyés sur stdout fera échouer le protocole.

- Vérifiez que les variables d’environnement sont correctement définies. Des valeurs manquantes (par exemple, une API key vide) peuvent permettre au serveur de démarrer mais l’empêcher d’enregistrer les outils.

Problèmes d’authentification OAuth

- Lorsqu’il vous est demandé de vous authentifier, terminez le flux d’authentification OAuth dans la fenêtre de navigateur qui s’ouvre. Devin attendra le callback.

- Si l’authentification échoue, vérifiez que l’URI de redirection OAuth est correctement configurée côté fournisseur.

- Seuls les administrateurs de l’organisation peuvent authentifier les serveurs MCP basés sur OAuth. Si vous voyez une erreur d’autorisation, contactez l’administrateur de votre organisation.

Pour les MCP basés sur OAuth, utilisez un compte de service plutôt que votre compte personnel. L’accès est partagé au sein de votre organisation et les sessions de tous les membres utiliseront la même connexion authentifiée.

Conseils généraux de débogage

- Testez d’abord le serveur en local. Avant d’ajouter un serveur personnalisé à Devin, vérifiez qu’il fonctionne en exécutant la commande ou en accédant à l’URL depuis votre propre machine.

- Consultez les journaux de session de Devin. Si un serveur échoue pendant une session, Devin consigne l’erreur. Recherchez les messages liés au MCP dans la sortie de la session.

- Simplifiez et itérez. Commencez avec la configuration minimale (par exemple, sans authentification, paramètres par défaut) et ajoutez de la complexité une fois que la connexion de base fonctionne.

- Vérifiez les variables d’environnement. Un problème courant est l’absence ou le nommage incorrect de variables d’environnement. Vérifiez soigneusement que chaque variable requise est définie dans la configuration.

MCP du Marketplace

Vercel, Atlassian, Notion, Sentry, Neon, Asana, Jam et bien d’autres

- AlloyDB

- Asana

- Atlassian

- BigQuery

- Cloud SQL (MySQL)

- Cloud SQL (PostgreSQL)

- Cloud SQL (SQL Server)

- Cloudflare

- Cortex

- Dataplex

- Fireflies

- Firestore

- Jam

- Linear

- Looker

- Metabase

- MySQL

- Neon

- Notion

- PostgreSQL

- Prisma

- Sentry

- Spanner

- SQL Server

- Vercel

- Et bien d’autres ci-dessous !

Linear : Si vous avez l’intégration Linear connectée, Devin dispose déjà d’outils Linear natifs et vous n’avez pas besoin de configurer séparément le MCP Linear.

Datadog

- DATADOG_API_KEY - clé d’API Datadog, que vous pouvez trouver sur la page /organization-settings/api-keys dans Datadog

- DATADOG_APP_KEY - clé d’application Datadog, que vous pouvez trouver sur la page /organization-settings/application-keys dans Datadog

Slack

Pour commencer, allez sur api.slack.com/apps et sélectionnez votre application. Ensuite :

- Dans la barre latérale, accédez à OAuth & Permissions

- Recherchez le Bot User OAuth Token (il doit commencer par « xoxb- »).

- Si vous ne voyez pas votre Bot User OAuth Token, assurez-vous d’avoir configuré des jetons au niveau de l’application (dans Settings > Basic Information), ajouté au moins un scope (dans Settings > OAuth & Permissions) et installé votre application dans votre espace de travail.

- Utilisez la commande curl :

curl -H "Authorization: Bearer xoxb-your-token" https://slack.com/api/auth.testoùxoxb-your-tokendoit être remplacé par votre jeton OAuth

- Utilisez la commande curl :

curl -H "Authorization: Bearer xoxb-your-token" https://slack.com/api/conversations.listoùxoxb-your-tokenest remplacé par votre jeton OAuth - Pour que cette commande fonctionne, vous devez ajouter au minimum les scopes suivants : channels:read,groups:read,mpim:read,im:read

Supabase

Figma

- Depuis la page d’accueil de Figma, cliquez sur l’icône de profil en haut à gauche et sélectionnez Settings dans le menu déroulant.

- Dans le menu des paramètres, sélectionnez l’onglet Security.

- Faites défiler jusqu’à la section Personal access tokens et cliquez sur Generate new token.

- Saisissez un nom pour le jeton et assurez-vous de lui attribuer les autorisations appropriées. Nous recommandons au minimum les autorisations de lecture sur File content et Dev resources.

- Cliquez sur Generate token.

Stripe

Bearer <TOKEN>, dans lequel <TOKEN> correspond à votre clé d’API Stripe. Plus d’informations sur : https://docs.stripe.com/mcp#bearer-token

Documentation

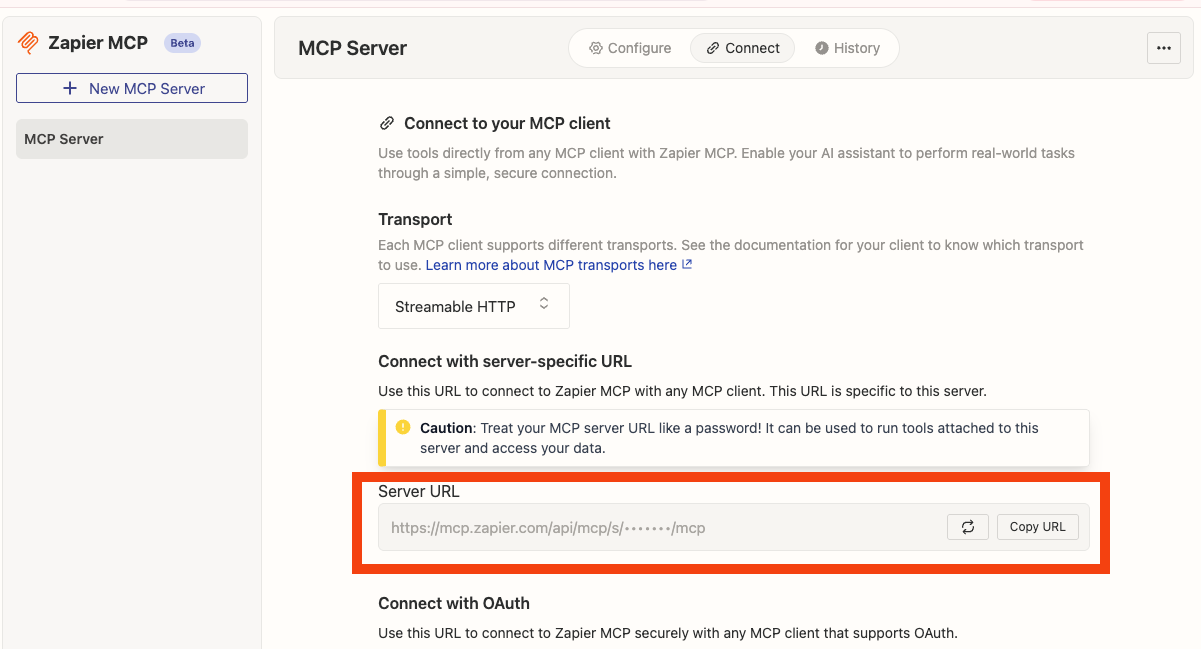

Zapier

Bearer <TOKEN>.

Vous devez extraire votre jeton Bearer à partir de l’URL de serveur indiquée sur https://mcp.zapier.com/mcp/servers > Connect

Votre URL de serveur aura la forme suivante : https://mcp.zapier.com/api/mcp/s/*****/mcp

Extrayez la partie indiquée par des astérisques (*****) et utilisez-la dans l’en-tête d’autorisation que vous fournissez : Bearer *****

Airtable

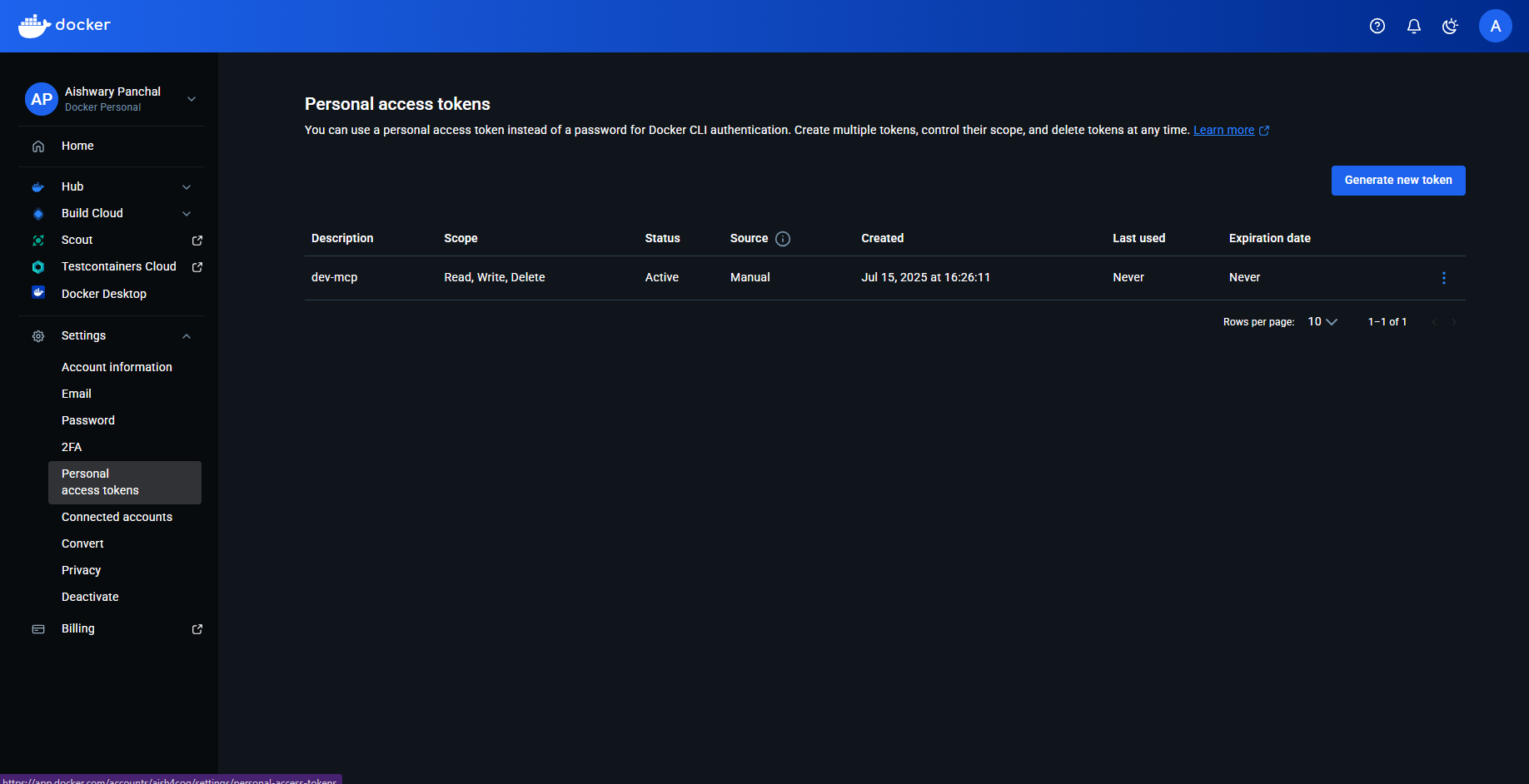

Docker Hub

- Nom d’utilisateur Docker Hub : vous pouvez l’obtenir depuis My Hub

- Jeton d’accès personnel : accédez à Account settings > Personal access tokens et créez un jeton

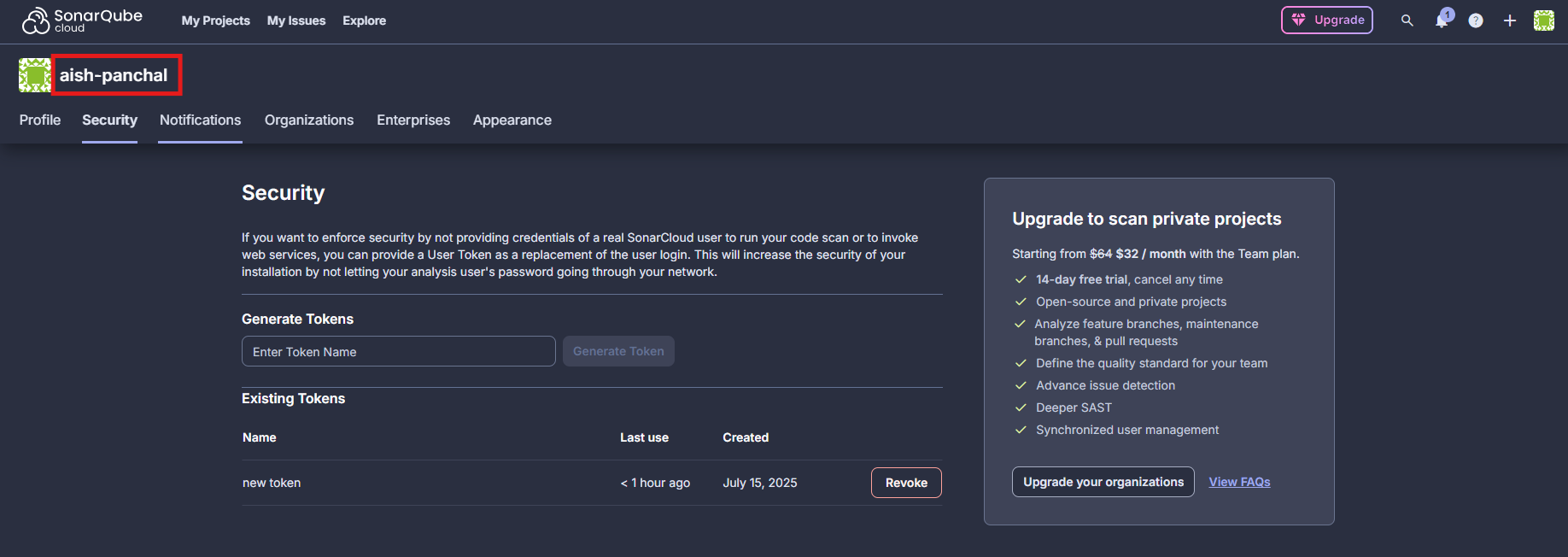

SonarQube

- SonarQube token : allez dans My Account > Security et générez votre jeton d’API

- SonarQube org : il s’agit de votre nom d’utilisateur, comme illustré dans l’image ci-dessous

- SonarQube URL :

- Pour une instance auto-hébergée : l’URL est de la forme http://localhost:9000 OU https://sonarqube.mycompany.com

- Pour SonarCloud : utilisez https://sonarcloud.io

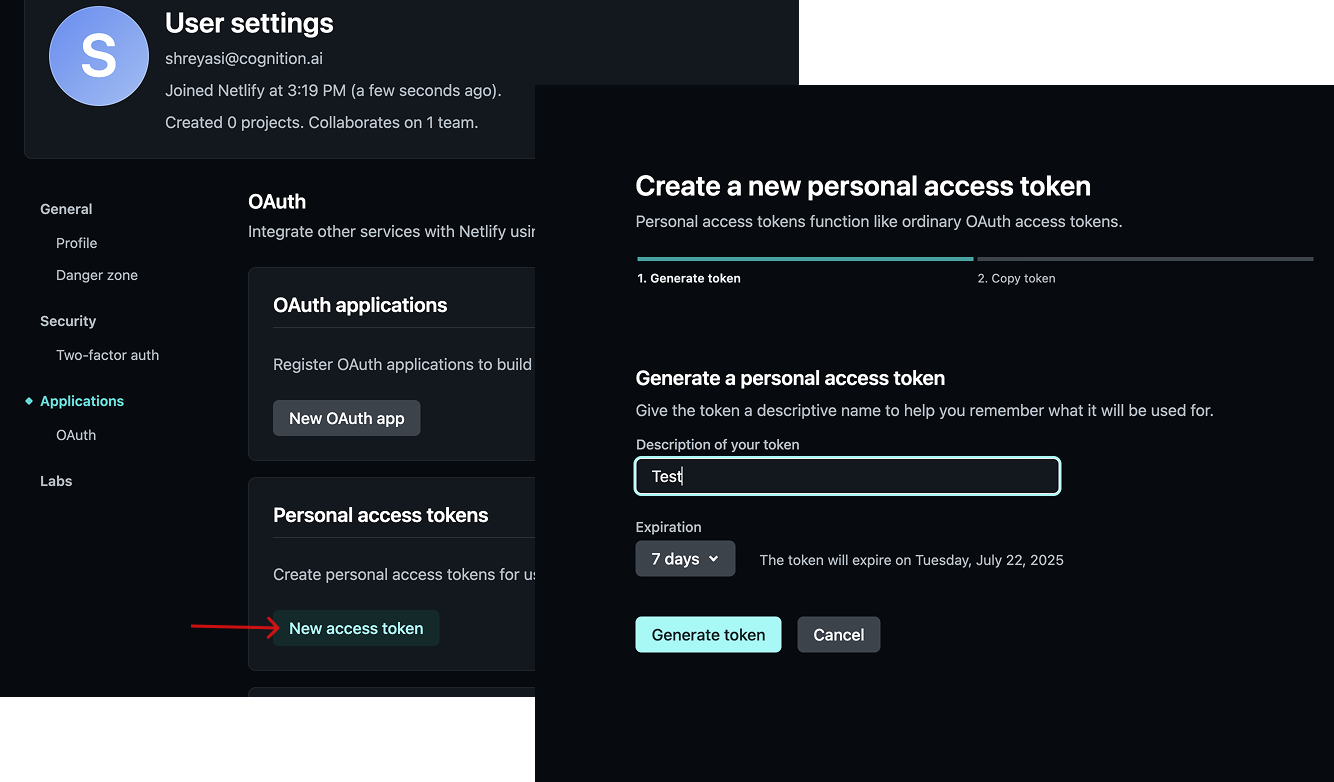

Netlify

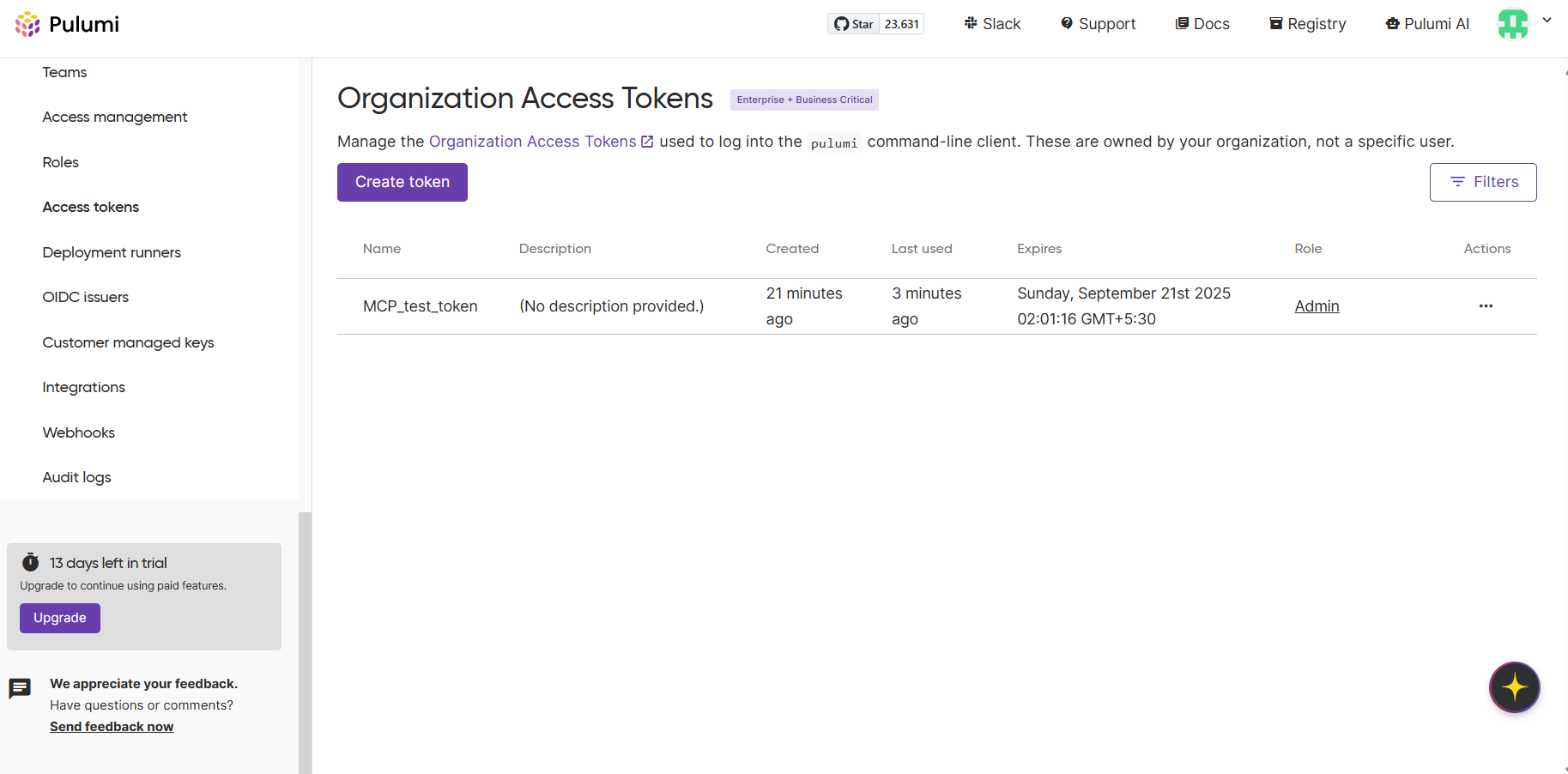

Pulumi

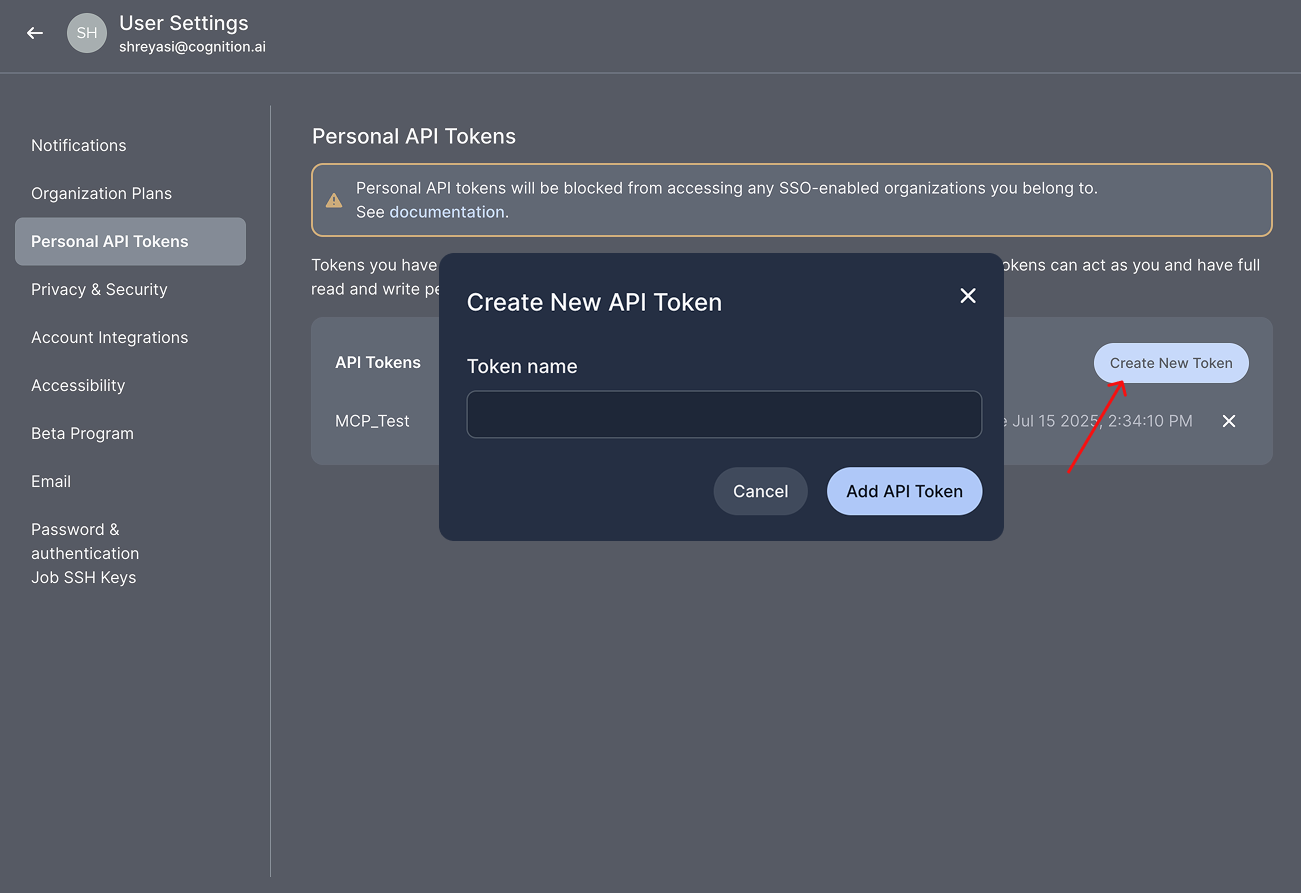

Parallel

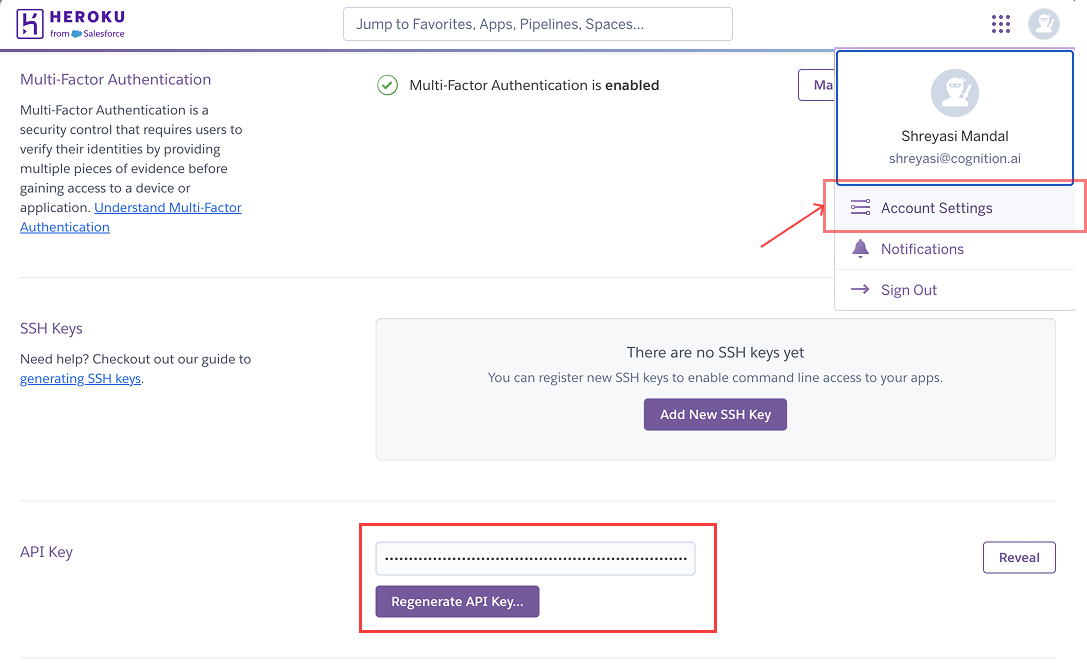

Heroku

CircleCI

CIRCLECI_TOKEN- Jeton d’API CircleCI, qui peut être créé à l’adresse https://app.circleci.com/settings/user/tokens. Assurez-vous de copier le jeton d’API dès sa création. Vous ne pourrez plus l’afficher par la suite !

CIRCLECI_BASE_URL[Optionnel] - Variable facultative, requise uniquement pour les clients on-premises. La valeur par défaut est"https://circleci.com"

Cortex

- Connectez-vous à votre instance Cortex.

- Dans le menu de gauche, accédez à Settings → My access tokens.

- Cliquez sur Create new token.

- Saisissez un nom et une description pour le jeton.

- Cliquez sur Create token et copiez le jeton.

https://api.getcortexapp.com).

Documentation

Square

Bearer <TOKEN>, où <TOKEN> est votre jeton d’accès Square. Plus d’informations sur : https://developer.squareup.com/docs/build-basics/access-tokens

Documentation

Hubspot

- Créez une application privée dans HubSpot :

- Accédez à Settings > Integrations > Private Apps

- Cliquez sur « Create private app »

- Nommez votre application et définissez les autorisations requises

- Cliquez sur « Create app »

- Copiez le jeton d’accès généré depuis l’onglet « Auth »

Redis

- Hôte Redis

- Port Redis

- Nom d’utilisateur Redis

- Mot de passe Redis

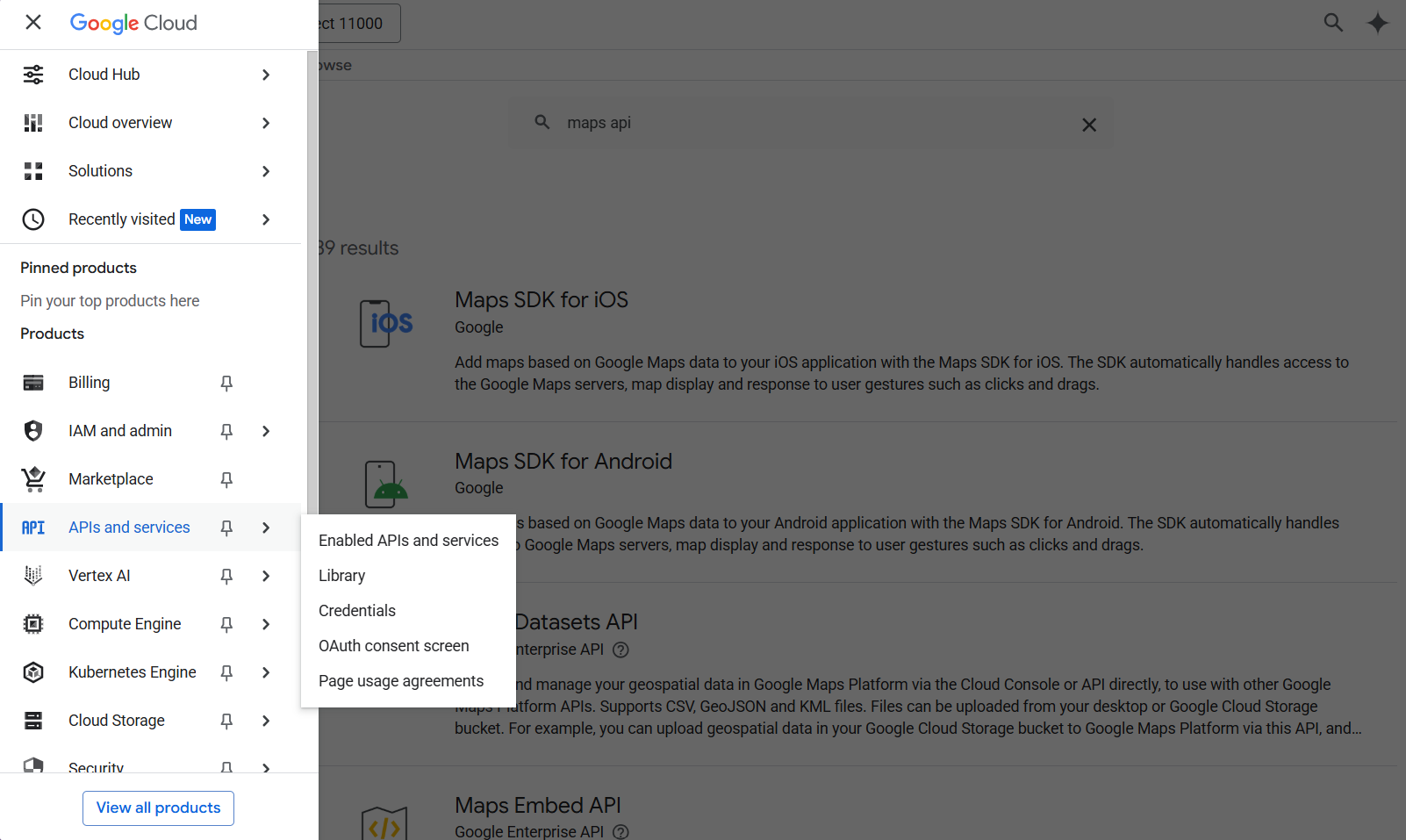

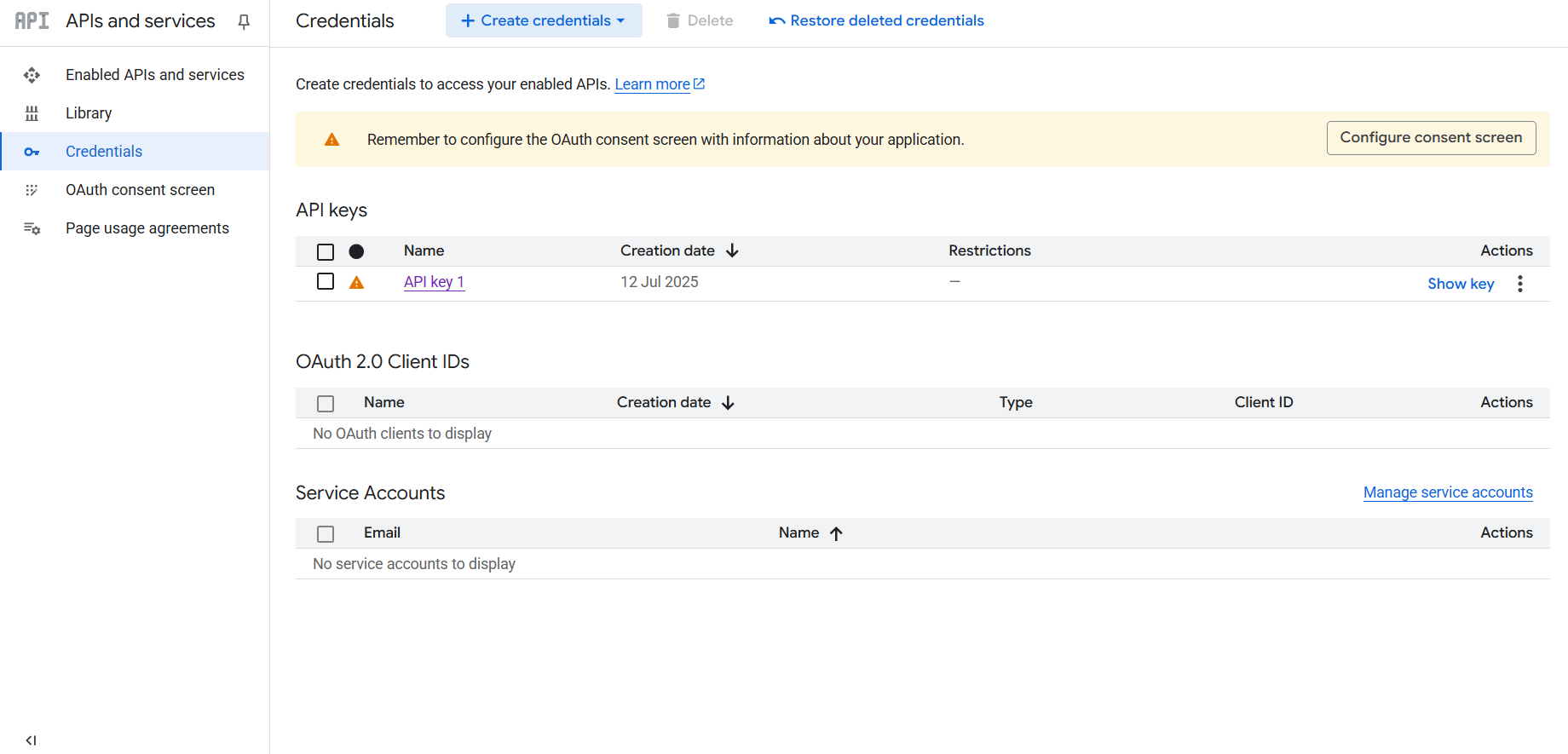

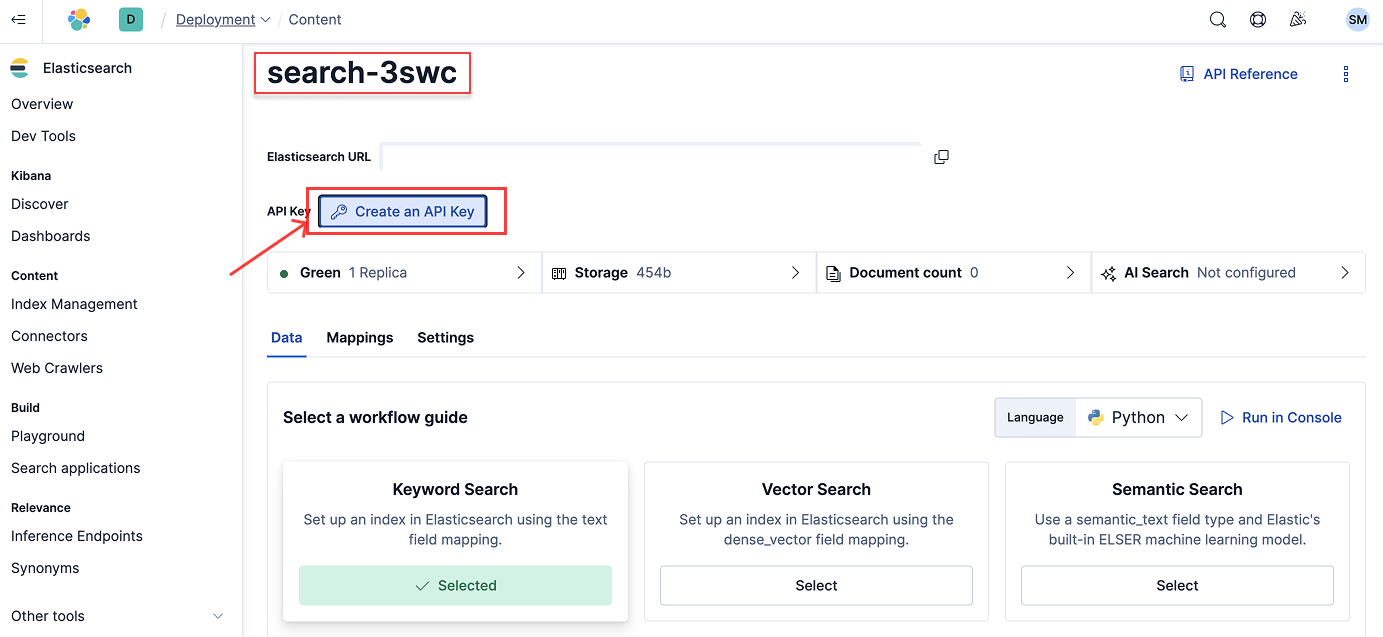

Google Maps

Playwright

Firecrawl

FIRECRAWL_API_KEY), que vous pouvez consulter et créer à l’adresse https://www.firecrawl.dev/app/api-keys.

Documentation

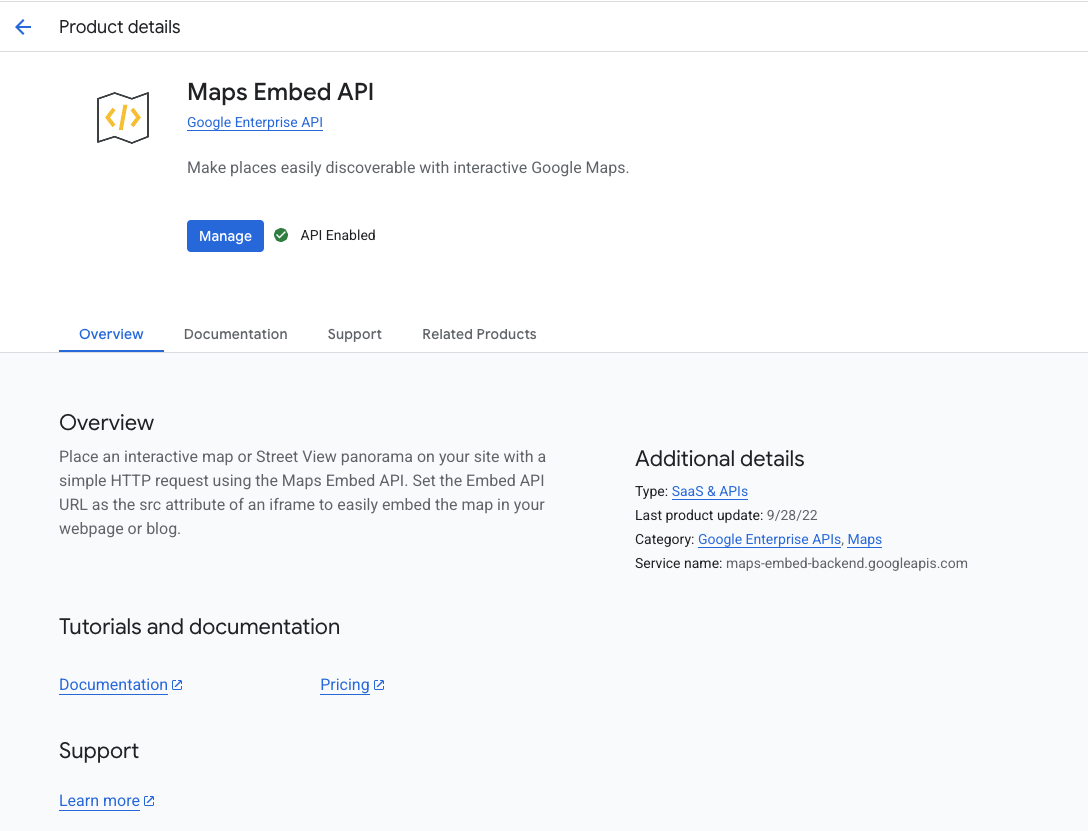

ElasticSearch

ES_URL- URL ou endpoint ElasticSearch, que vous trouverez sur la page/overviewdans Elasticsearch.ES_API_KEY- clé d’API ElasticSearch, que vous pouvez créer sur la page/indices/index_details/<name>/datadans Elasticsearch.

ES_SSL_SKIP_VERIFY est une variable d’environnement facultative. Lorsqu’elle est définie sur true, la vérification du certificat SSL/TLS est ignorée lors de la connexion à Elasticsearch.

Documentation

Postgres

Plaid

Replicate

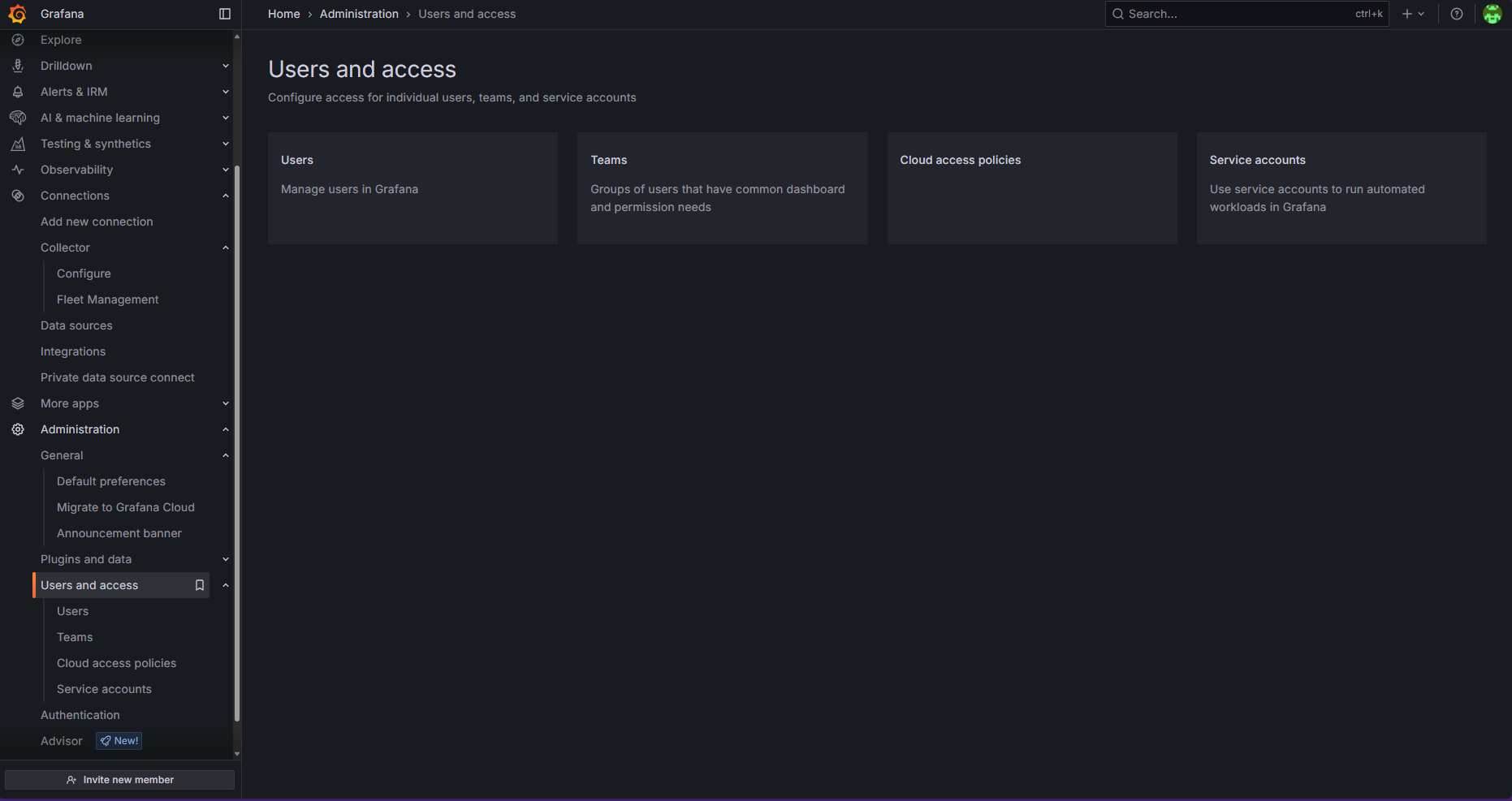

Grafana

- URL de Grafana

- Jeton de compte de service Grafana : pour obtenir ce jeton, dans la barre latérale, accédez à Administration > Users and access > Service accounts > Add service account (si vous n’en avez pas déjà un) > Add service account token

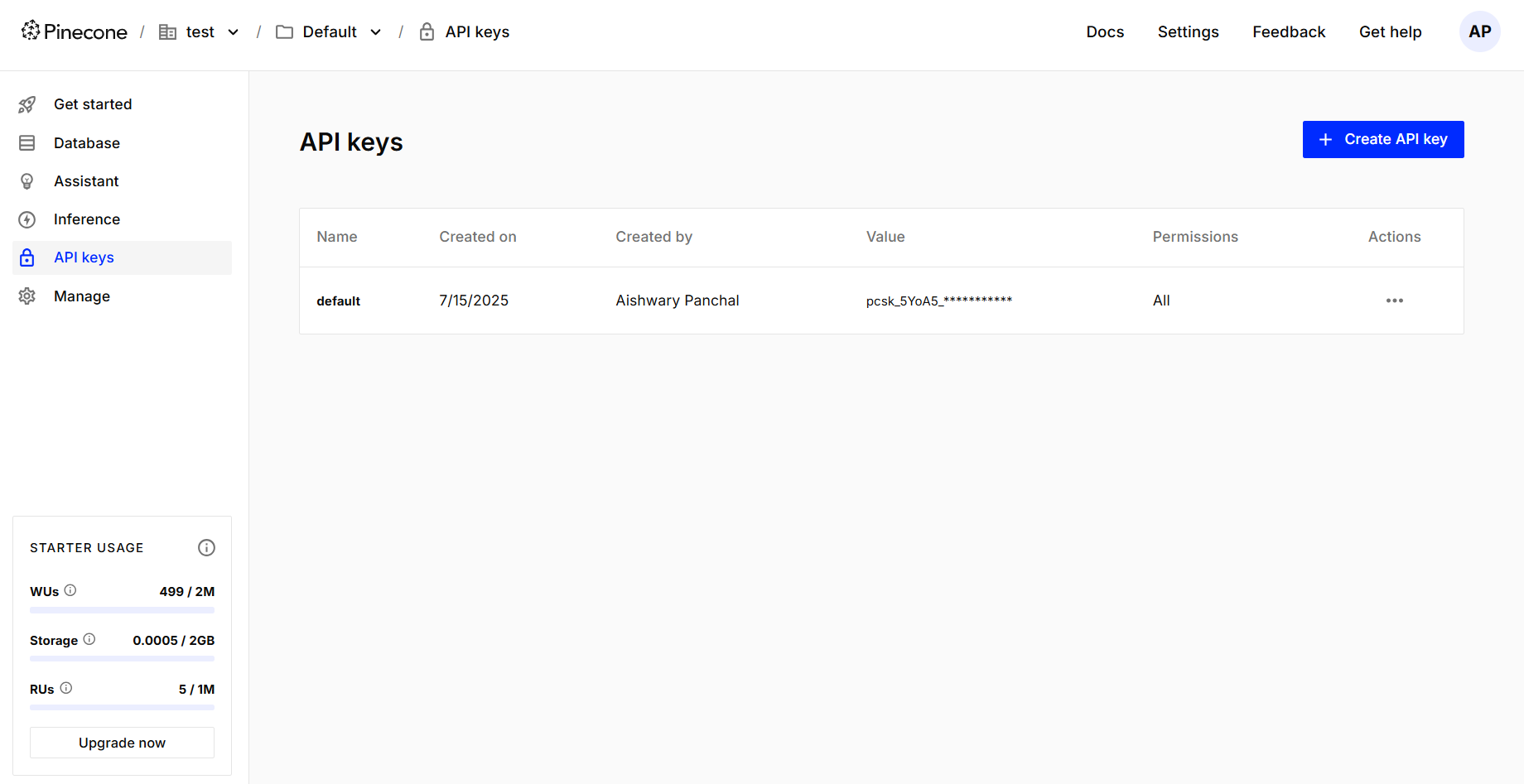

Pinecone

embeddings intégrés. Les index pour les vecteurs que vous créez avec des modèles d’embeddings externes ne sont pas encore pris en charge au 16/07/25.

La seule donnée d’authentification requise est la clé API Pinecone, qui peut être obtenue via la page des clés API dans le tableau de bord Pinecone, comme illustré ci-dessous :

Snyk

- Commencez par configurer le serveur MCP. La documentation est disponible ici. Remarque : assurez-vous d’ajouter une variable d’environnement à la fin (elle ne figure pas dans le guide de documentation).

- Installez le CLI Snyk sur la machine de Devin. La documentation est disponible ici

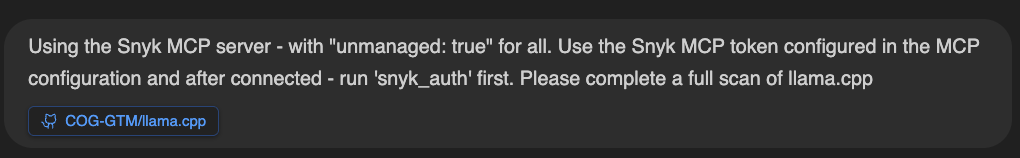

unmanaged: true (par ex. C++) soit transmis. Vous pouvez actuellement le définir dans Knowledge ou pendant votre session Devin — voici un exemple :