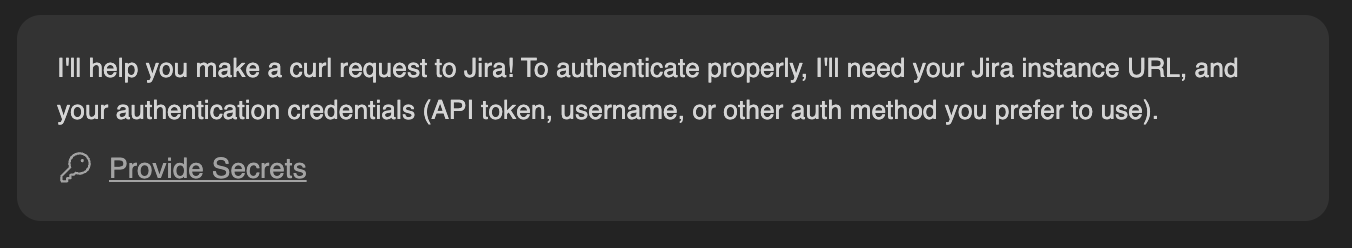

Fournir des identifiants à Devin

- Cette clé d’API ne doit être utilisée que dans notre environnement de production et jamais en préproduction ou en développement.

- Utilisée pour notre base de données AWS RDS dans us-west-2

- Ces identifiants sont prévus pour être dépréciés après le 3e trimestre 2025

- Expire automatiquement tous les 30 jours — contacter l’équipe SecOps pour une rotation si cela commence à échouer

- Cette clé d’API est rattachée au compte utilisateur devin@company.com

Secrets globaux persistants

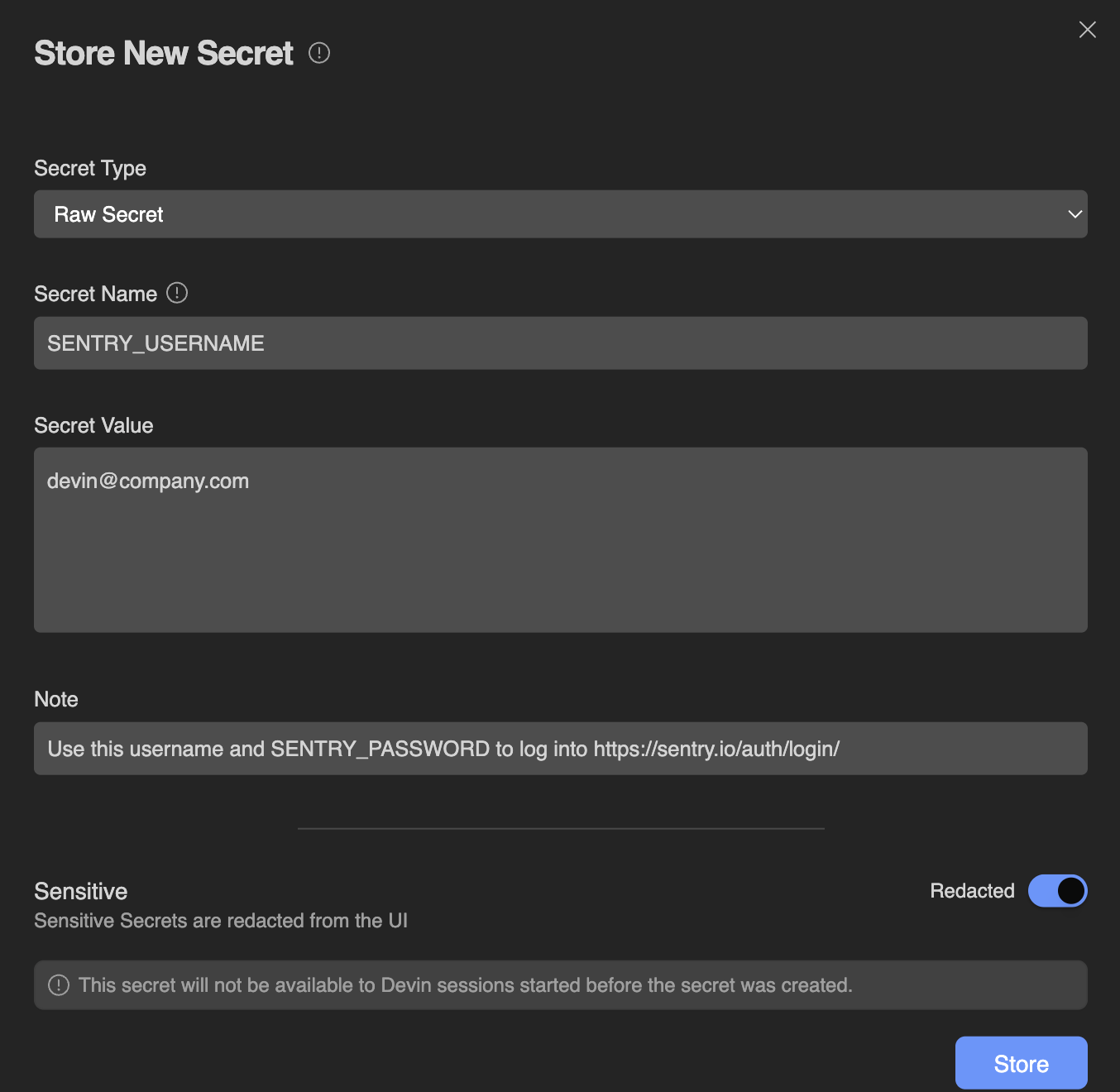

Raw Secret

Raw Secret

Ce type convient le mieux à la plupart des secrets génériques avec une seule valeur. Chaque Secret Name (également appelé Secret Key) est associé à une seule Secret Value. Exemples de secrets stockés ici :

- Clés d’API

- Clés SSH

- Noms d’utilisateur ou mots de passe

- Jetons

Site Cookies

Site Cookies

Time-Based One-Time Password (TOTP)

Time-Based One-Time Password (TOTP)

Les mots de passe à usage unique basés sur le temps (TOTP) sont utilisés pour l’authentification à deux facteurs (2FA). Devin peut stocker des secrets TOTP qui fonctionnent de manière similaire à ceux de Google Authenticator ou Authy. Pour plus de détails sur l’ajout d’un secret TOTP, veuillez consulter Ajouter un nouveau TOTP

Key-Value Secrets (Deprecated)

Key-Value Secrets (Deprecated)

Devin permettait auparavant de créer des secrets Key-Value qui géraient plusieurs clés par secret. Cependant, cette fonctionnalité n’est plus disponible.Au lieu de créer des secrets key-value, nous recommandons simplement de créer plusieurs Raw Secrets pour chaque champ distinct. Par exemple, au lieu de créer un secret key-value pour JIRA_LOGIN, vous pouvez créer deux Raw Secrets : JIRA_USERNAME et JIRA_PASSWORD.

Secrets spécifiques au dépôt

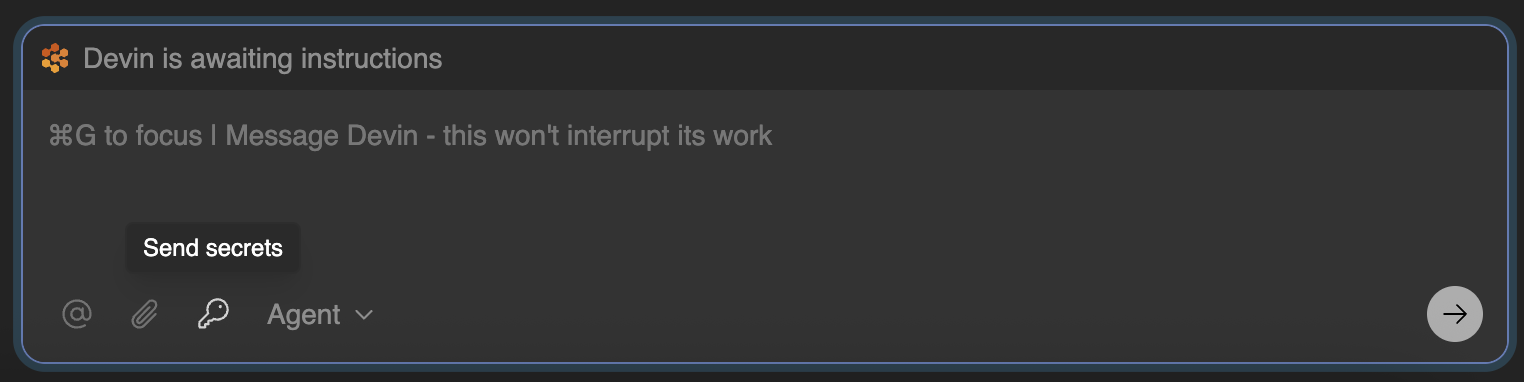

Secrets propres à une session

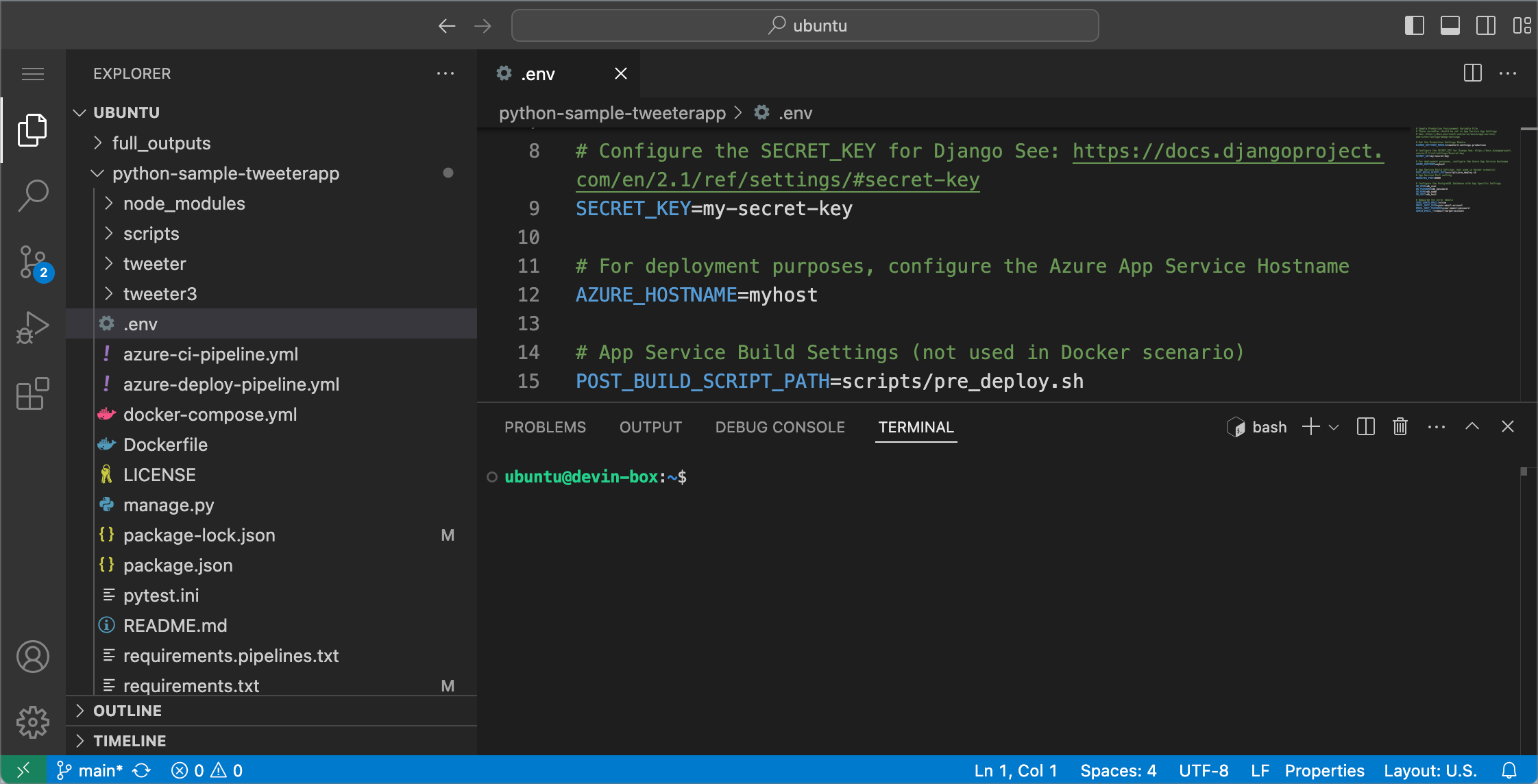

Travailler avec les secrets

ENV) normale (tant que la session a été démarrée après la configuration de votre secret). Cela s’applique aux secrets globaux à l’échelle de l’organisation, aux secrets propres à un dépôt et aux secrets propres à une session.

Devin effectue une certaine transformation de texte pour garantir que vos secrets sont des variables d’environnement (ENV) valides :

- Il supprime les caractères non valides en remplaçant tout ce qui n’est pas une lettre, un chiffre ou un tiret de soulignement (

_) par un tiret de soulignement. Par exemple, le secret nommé Abc%123 deviendrait la variable d’environnement Abc_123- Si le nom de votre secret ne commence pas par une lettre, Devin ajoute un tiret de soulignement au début du nom. Par exemple, le secret 123MYVAR deviendrait la variable d’environnement _123MYVAR

- Si vous avez deux secrets portant le même nom, Devin ajoutera un compteur à la fin. Par exemple, si vous avez deux secrets nommés MY_SECRET, vous obtiendrez deux variables d’environnement nommées MY_SECRET et MY_SECRET_2, et ainsi de suite.

ENV). Par exemple, vous pouvez préfixer le nom d’un secret par un signe dollar pour y faire référence, comme $API_KEY.

Pour ajouter un cookie de site, suivez les étapes ci-dessous :

- Connectez-vous comme vous le faites habituellement au compte que vous souhaitez partager avec Devin. Cela générera un ou plusieurs cookies.

- Pour récupérer le ou les cookies depuis le stockage du navigateur, téléchargez l’extension de navigateur Share your cookies et suivez les étapes indiquées dans cette extension pour extraire vos cookies. Vous pouvez tester l’import du cookie dans un autre profil Chrome pour vérifier que l’authentification au site fonctionne correctement.

- Ajoutez le cookie exporté à Devin via la page Secrets.

- Lors de l’utilisation du cookie pour un site, Devin devrait constater qu’il est déjà connecté lorsqu’il navigue vers ce site. Demandez à Devin de faire un essai !

Si vous n’utilisez pas Chrome ou devez encoder manuellement des cookies, notez que Devin s’attend à recevoir des cookies sous forme de chaîne encodée en base64, composée d’objets JSON séparés par des

;, au format standard des cookies Chromium.Mot de passe à usage unique

- Accédez au compte de Devin pour le service qui nécessite la 2FA.

- Allez dans les paramètres de sécurité du compte et recherchez une option pour régénérer ou afficher le code QR. Cette option peut s’appeler « Set up » ou « Replace Authenticator ».

- Si l’application le permet, sélectionnez l’option pour afficher le code QR.

- Une fois le code QR affiché à l’écran, prenez une capture d’écran.

- Accédez à Devin’s Secrets, cliquez sur le bouton « Add Secret », puis changez le type de secret en « One-time Password ». Donnez un nom descriptif. Cliquez sur la petite icône de code QR en haut à droite du champ « Value » et téléversez la capture d’écran de votre code QR.

Conseils pour les TOTP

- Certaines applications peuvent ne pas vous permettre d’afficher le code QR existant une fois l’authentification à deux facteurs (2FA) activée. Dans ce cas, régénérer le code QR est la seule option.

- Conservez toujours tout nouveau code de secours fourni pendant le processus dans un emplacement sécurisé.