Übersicht

Trust Center

Weitere Informationen und Sicherheitsdokumentation finden Sie in unserem Trust Center.

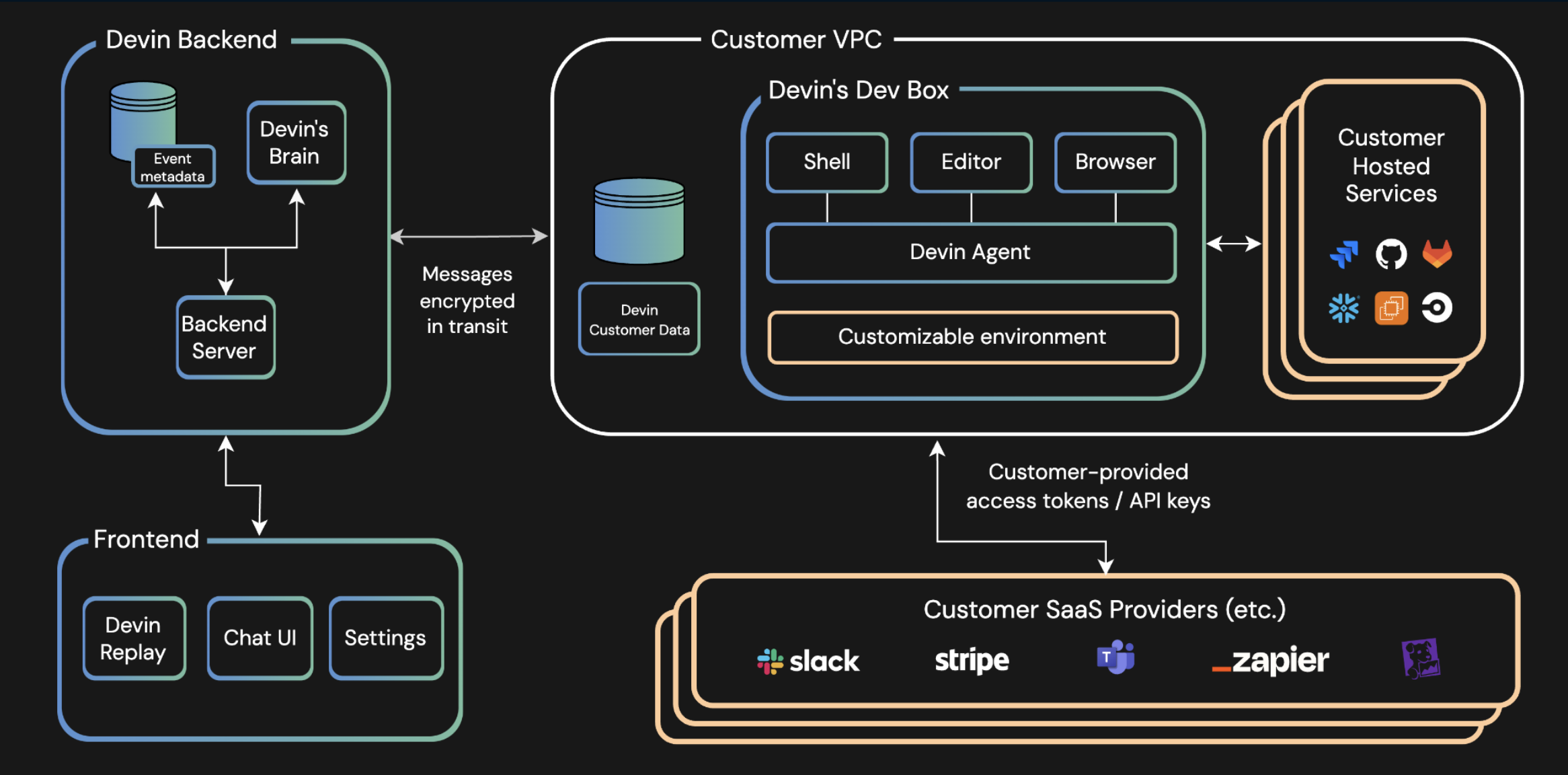

Kernarchitektur

Devins DevBox

Devin’s Brain

Spezifikationen für die Bereitstellung

Infrastrukturanforderungen

Anforderungen an Instanztypen:

- AWS: i3 Bare-Metal-EC2-Instanzen

- Azure: Lasv3-Instanzen mit Sicherheitstyp Standard

Architektur

- Der Cognition-Tenant wird in Azure gehostet

- Ports: HTTPS/443 (es ist nur ausgehender Datenverkehr aus dem VPC des Kunden erforderlich)

- Beim Start von DevBox wird ein WebSocket geöffnet und mit einem isolierten Container im Devin-Tenant verbunden

- Alle weiteren Datenübertragungen erfolgen über diese Verbindung

- Diese Architektur unterstützt standardmäßig die Isolierung von Backend-Sitzungen

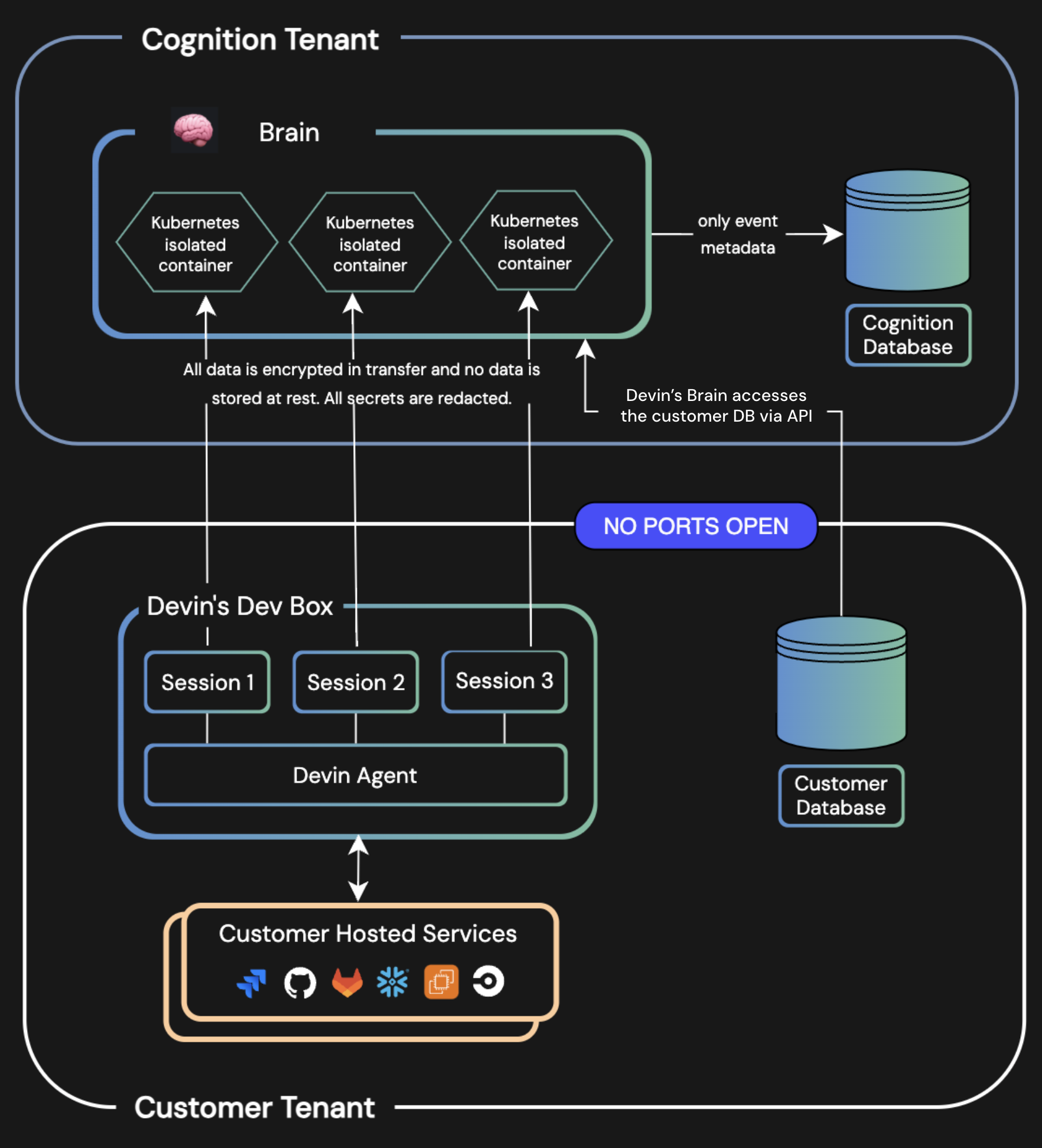

Datenmanagement

Cognition-Datenbank

- Speichert ausschließlich Metadaten

- Enthält Hash-Referenzdaten (Session-IDs, Event-IDs usw.)

Kundendatenbanken

-

Primäre Kundendatenbank:

- Ist direkt mit Devins Brain verbunden

- Speichert verschlüsselte Sitzungsprotokolle und kundenbezogene Devin-Daten

-

Sekundäre Kundendatenbank:

- Ist mit der In-VPC-Instanz verbunden

- Speichert VM-Snapshots, sodass Sitzungen aus einem Snapshot gestartet werden können

Alle Kundendaten werden mit einem eigenen KMS-Schlüssel verschlüsselt. Alle Lese- und Schreibvorgänge für Datenbanken werden über native APIs ausgeführt.

Secrets

Bevor sie an das Frontend gesendet werden, werden Secrets unkenntlich gemacht und als

[REDACTED SECRET] angezeigt.Sicherheit

Verschlüsselung

- AES-256-Verschlüsselung ruhender Daten

- TLS-1.3+-Verschlüsselung für Datenübertragungen

Isolierung

- Isolierter Devin-Brain-Container pro Sitzung

- AWS WAF für öffentliche Frontend-APIs

DevBox-Komponenten

- Kernwerkzeuge: git, python, java, docker und mehr

-

Benutzerdefinierte Komponenten:

- VSCode-Server

- VNC-Server für interaktive Browsersteuerung

- Proprietäre

.py-Dienstprogramme, die für Devins Funktionsumfang erforderlich sind

Einschränkungen

Technische Einschränkungen

- Gleichzeitige Sitzungslimits basierend auf der Kapazität der Bare-Metal-Instanz

- Kapazität kann horizontal skaliert werden, indem zusätzliche Basisinstanzen bereitgestellt werden

- Diese Instanzen können bei geringerer Nutzung vorübergehend heruntergefahren werden

- Der Kunde ist für die Cloud-Infrastrukturkosten verantwortlich

Bereitstellungsbeschränkungen

DNS-Konfiguration

Die DNS-Konfiguration der Devin-Instanz muss korrekt eingerichtet sein, damit Einträge in privat gehosteten Zonen aufgelöst werden können. Wenn Sie Probleme mit der DNS-Auflösung bei privaten Einträgen haben, folgen Sie den untenstehenden Schritten.So ermöglichen Sie Devin-Instanzen die Auflösung von Einträgen in privat gehosteten Zonen:- Aktualisieren Sie die DNS-Konfiguration so, dass der VPC-DNS-Resolver (Adresse .2) anstelle öffentlicher Resolver verwendet wird. Um diese Adresse zu ermitteln, führen Sie Folgendes aus:

- Bearbeiten Sie die Konfigurationsdatei von systemd-resolved:

- Ersetzen Sie den DNS-Eintrag durch die .2-Adresse der VPC.

- Starten Sie den Dienst systemd-resolved neu, um die Änderungen zu übernehmen: