为 Devin 提供凭证

- 此 API key 只能用于我们的生产环境,不能在 staging 或 dev 环境中使用。

- 用于我们在 us-west-2 的 AWS RDS 数据库

- 这些凭证计划在 2025 年第三季度后弃用

- 每 30 天自动过期一次——如果开始失效,请联系 SecOps 团队进行轮换

- 此 API key 绑定到 devin@company.com 用户账户

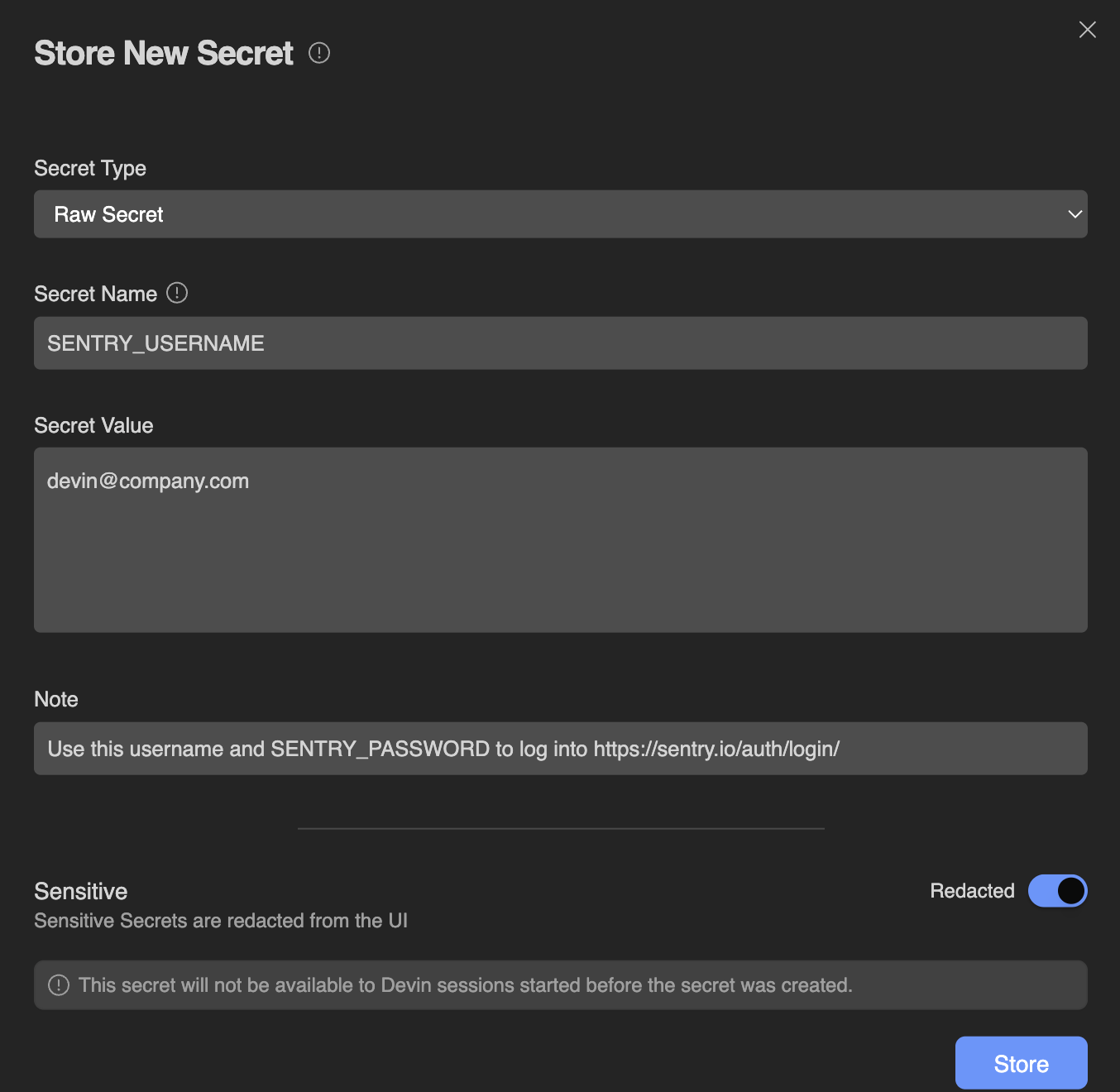

持久化全局密钥

原始密钥(Raw Secret)

原始密钥(Raw Secret)

此类型最适合大多数只有单个值的通用密钥。每个 Secret Name(也称为 Secret Key)都关联一个 Secret Value。可存储在此处的密钥示例包括:

- API Keys

- SSH Keys

- 用户名或密码

- Tokens

站点 Cookies

站点 Cookies

基于时间的一次性密码(TOTP)

基于时间的一次性密码(TOTP)

基于时间的一次性密码用于双因素认证(2FA)。Devin 可以存储 TOTP 密钥,其行为类似于 Google Authenticator 或 Authy 中的密钥。关于如何添加 TOTP 密钥的详细步骤,请参见 添加新的 TOTP

键值密钥(已废弃)

键值密钥(已废弃)

Devin 过去曾支持创建可以在单个密钥下管理多个键的键值密钥。但该功能现已不再提供。我们建议不再创建键值密钥,而是为每个字段分别创建多个原始密钥。例如,与其创建一个用于 JIRA_LOGIN 的键值密钥,不如创建两个原始密钥:JIRA_USERNAME 和 JIRA_PASSWORD。

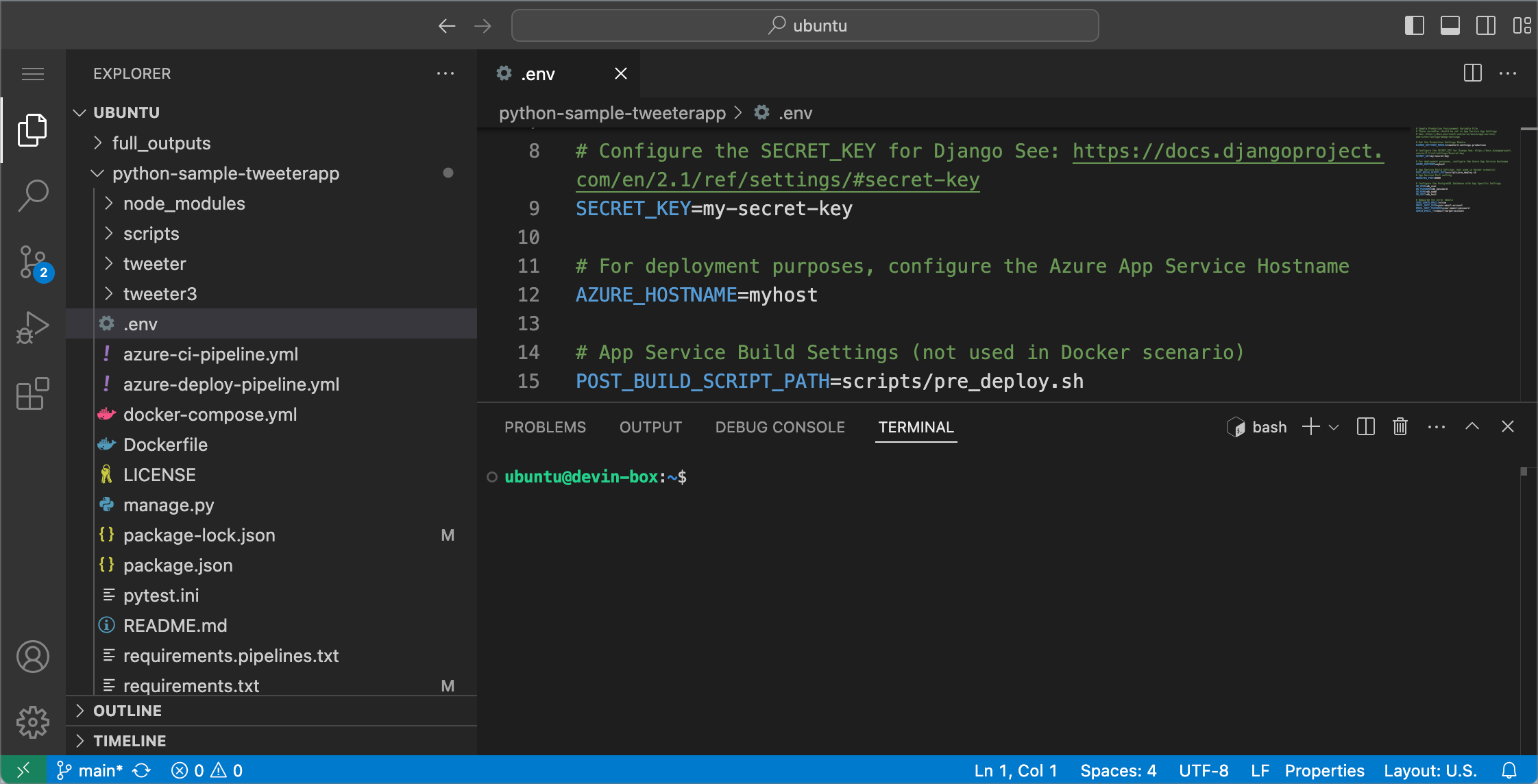

仓库级机密信息

.env 文件中)。

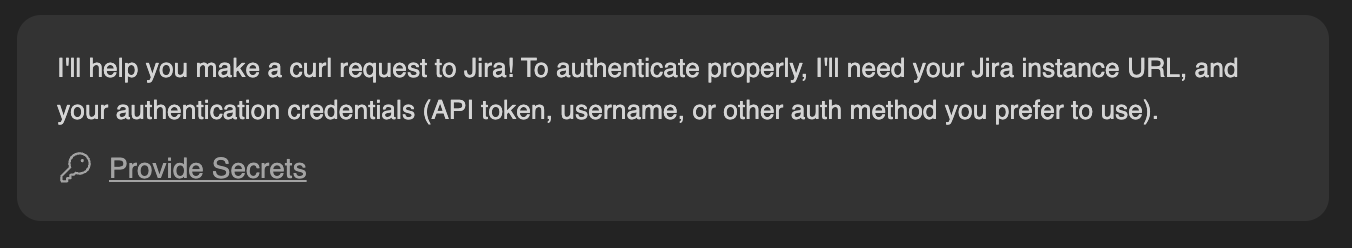

会话级机密信息

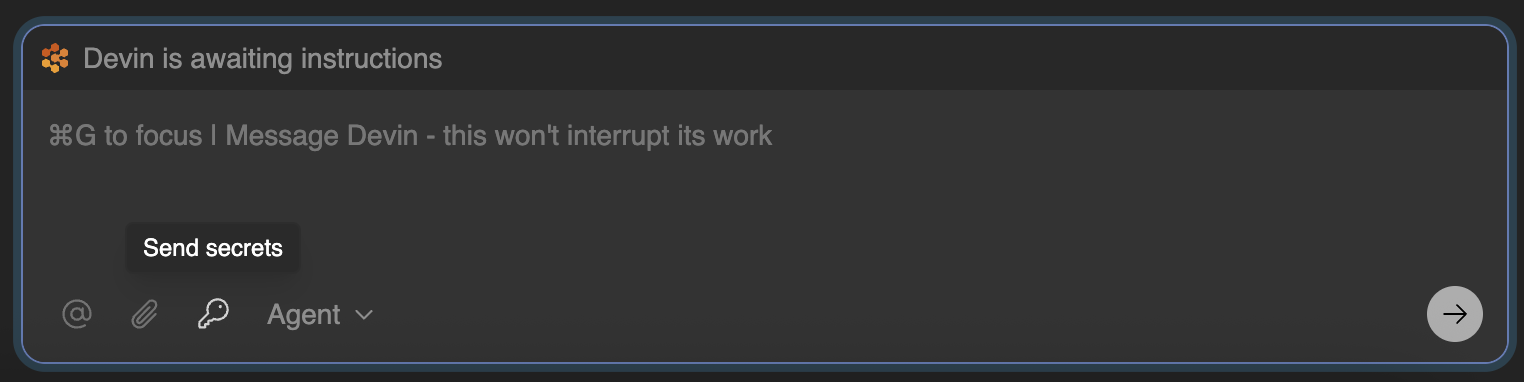

使用 Secrets

- 它会移除无效字符,将所有非字母、数字或下划线的字符替换为下划线。比如,名为 Abc%123 的 secret 会被转换为 ENV 变量 Abc_123

- 如果你的 secret 名称不是以字母开头,Devin 会在名称开头添加一个下划线。例如,名为 123MYVAR 的 secret 会被转换为 ENV 变量 _123MYVAR

- 如果你有两个同名的 secrets,Devin 会在末尾添加一个计数后缀。例如,如果你有两个名为 MY_SECRET 的 secrets,你最终会得到两个 ENV 变量:MY_SECRET 和 MY_SECRET_2,依此类推。

- 像平时一样登录到你希望与 Devin 共享的账号。这将生成 cookie。

- 为了从浏览器存储中获取 cookie,请下载浏览器扩展程序 Share your cookies,并按照该扩展中的指引导出你的 cookies。你可能还需要测试:在另一个 Chrome 个人资料中导入该 cookie 后,是否能成功完成站点登录认证。

- 通过 Secrets 页面 将导出的 cookie 添加到 Devin 中。

- 当 Devin 使用该站点的 cookie 时,在导航到该站点时应会发现自己已经处于登录状态。可以让 Devin 试试看!

如果你没有使用 Chrome,或者需要手动编码 cookies,请注意 Devin 期望接收的 cookies 是:使用标准 Chromium cookie 格式的 JSON 对象,以

; 分隔,并整体以 base64 字符串编码。一次性密码

- 登录需要 2FA 的服务中的 Devin 账户。

- 前往账户安全设置,查找重新生成或查看二维码的选项。该选项可能被称为 Set up 或 Replace Authenticator。

- 如果应用允许,选择查看二维码的选项。

- 当二维码显示在屏幕上时,为其截屏。

- 前往 Devin’s Secrets,点击 “Add Secret” 按钮,将 Secret 类型更改为 “One-time Password”。输入一个便于识别的名称。点击数值输入框右上角的小二维码图标,并上传你的二维码截屏。

关于 TOTP 的提示

- 某些应用在启用 2FA 后,可能不允许你再次查看已有的二维码。在这种情况下,重新生成二维码将是你唯一的选择。

- 始终将此过程中提供的任何新的备份代码保存在安全的位置。