Devin Zugangsdaten bereitstellen

- Dieser API-Schlüssel darf nur in unserer Produktionsumgebung verwendet werden, aber niemals in Staging oder Dev.

- Wird für unsere AWS-RDS-Datenbank in us-west-2 verwendet

- Diese Zugangsdaten werden nach Q3 2025 außer Betrieb genommen

- Läuft automatisch alle 30 Tage ab – kontaktieren Sie das SecOps-Team für eine Rotation, falls dies fehlschlägt

- Dieser API-Schlüssel ist mit dem Benutzerkonto devin@company.com verknüpft

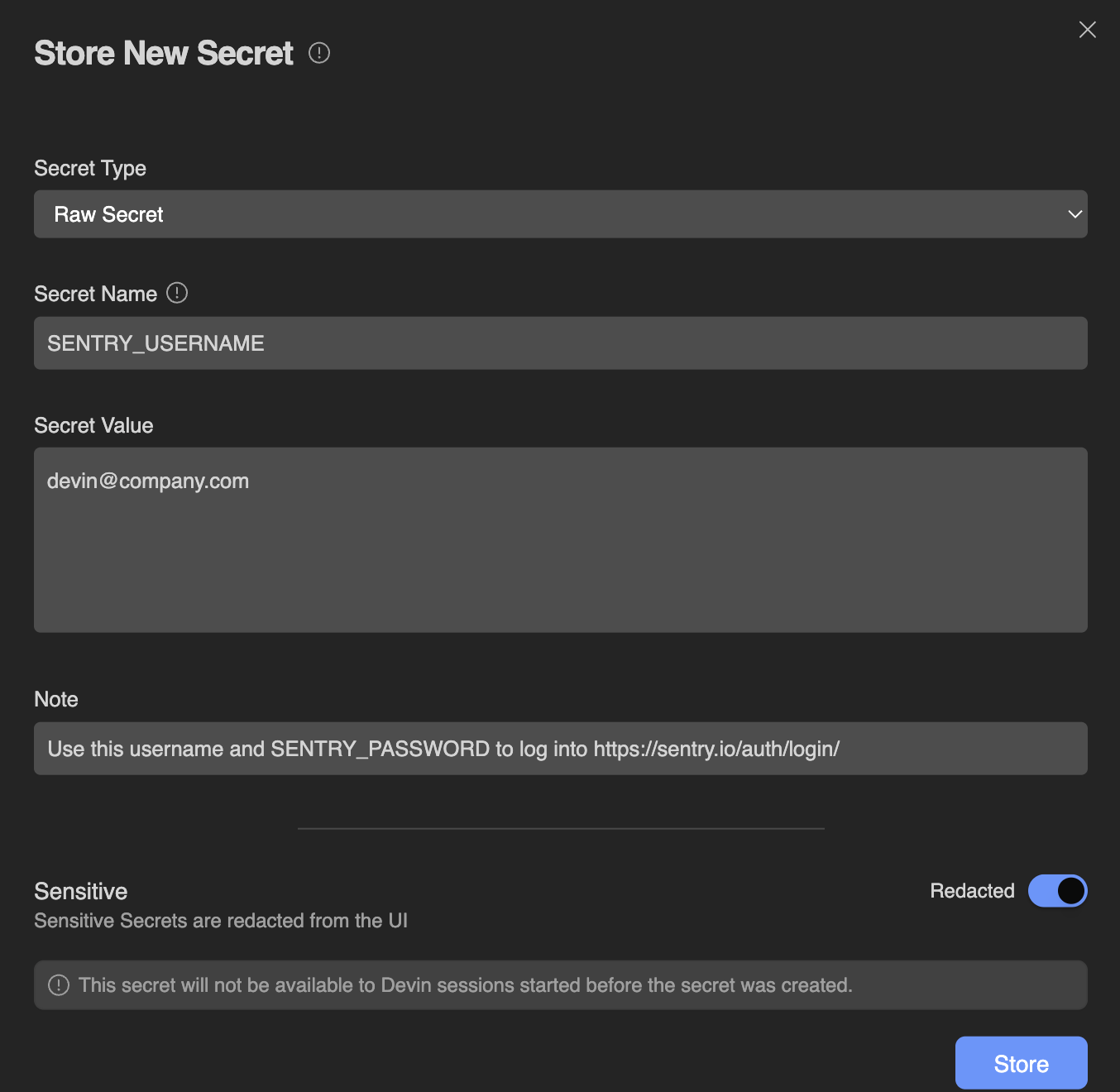

Dauerhaft gespeicherte globale Secrets

Raw Secret

Raw Secret

Dies ist am besten geeignet für generische Secrets mit einem einzelnen Wert. Jeder Secret Name (auch bekannt als Secret Key) ist einem einzelnen Secret Value zugeordnet. Beispiele für Secrets, die hier gespeichert werden können, sind:

- API Keys

- SSH Keys

- Benutzernamen oder Passwörter

- Tokens

GITHUB_USERNAME und GITHUB_PASSWORD als zwei Raw Secrets speichern.Site Cookies

Site Cookies

Time-Based One-Time Password (TOTP)

Time-Based One-Time Password (TOTP)

Time-based One-Time Passwords werden für Zwei-Faktor-Authentifizierung (2FA) verwendet. Devin kann TOTP-Secrets speichern, die ähnlich funktionieren wie in Google Authenticator oder Authy. Details zum Hinzufügen eines TOTP-Secrets finden Sie unter Adding a New TOTP

Key-Value Secrets (Deprecated)

Key-Value Secrets (Deprecated)

Devin unterstützte früher die Erstellung von Key-Value-Secrets, die mehrere Keys pro Secret abbilden konnten. Diese Funktion ist jedoch nicht mehr verfügbar.Anstatt Key-Value-Secrets zu erstellen, empfehlen wir, einfach mehrere Raw Secrets für jedes einzelne Feld anzulegen. Anstatt beispielsweise ein Key-Value-Secret für

JIRA_LOGIN zu erstellen, könnten Sie zwei Raw Secrets anlegen: JIRA_USERNAME und JIRA_PASSWORD.Repository-spezifische Secrets

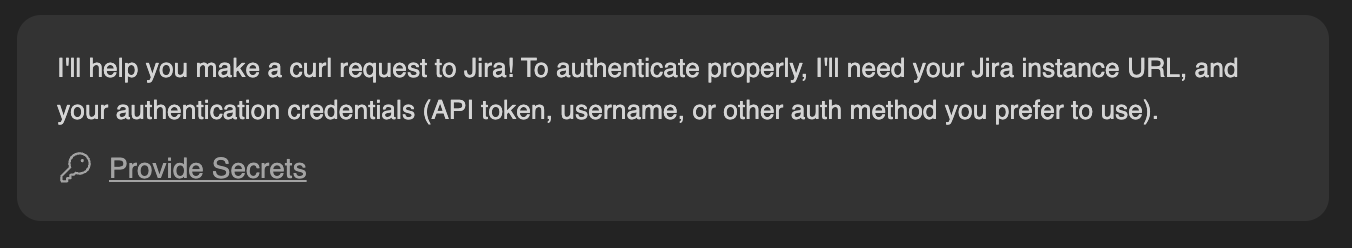

Sitzungsspezifische Secrets

Arbeiten mit Secrets

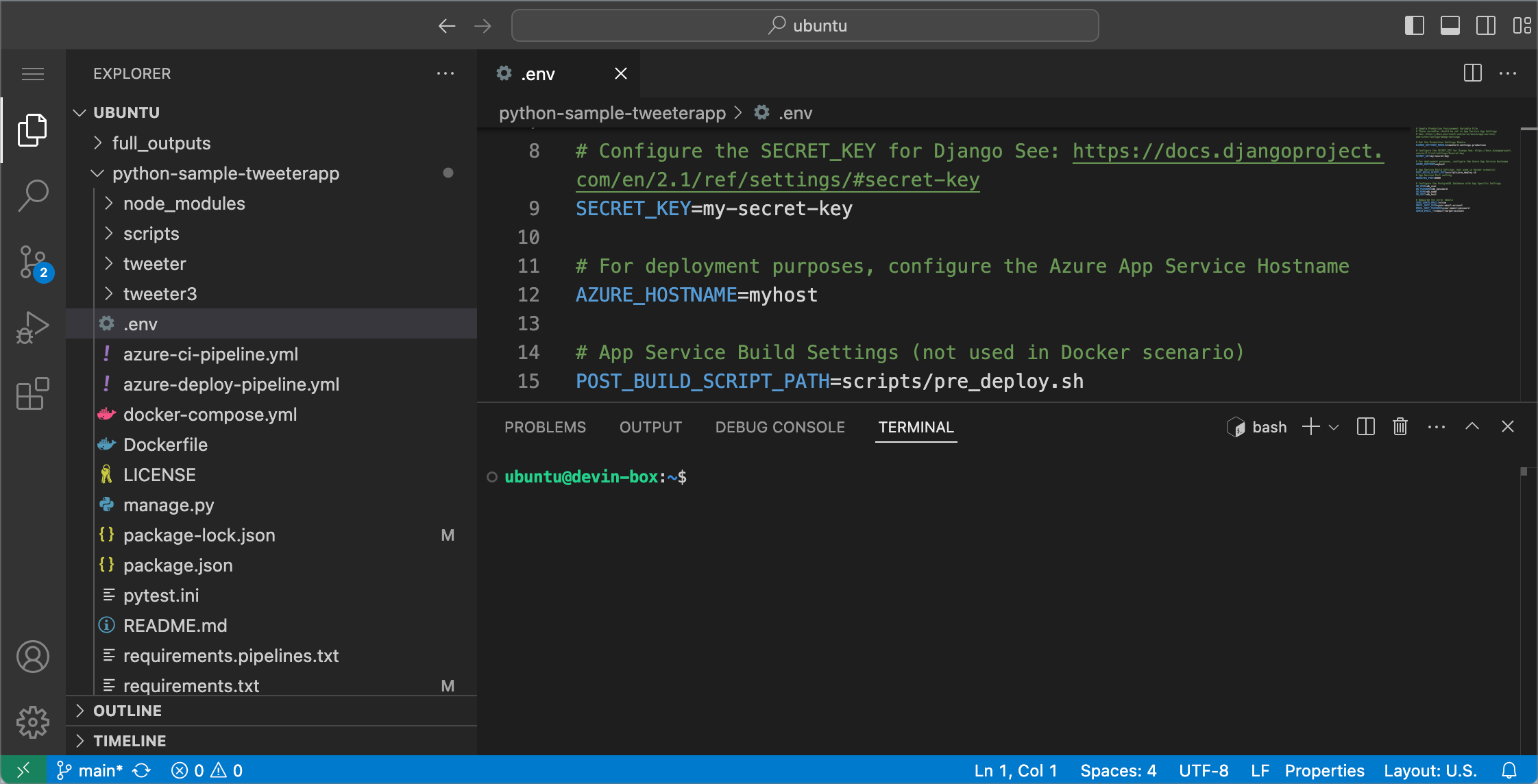

- Ungültige Zeichen werden entfernt, indem alles, was kein Buchstabe, keine Ziffer oder kein Unterstrich ist, durch einen Unterstrich ersetzt wird. Zum Beispiel würde das Secret mit dem Namen Abc%123 zur ENV-Variable Abc_123 werden.

- Wenn dein Secret-Name nicht mit einem Buchstaben beginnt, fügt Devin am Anfang des Namens einen Unterstrich hinzu. Zum Beispiel würde das Secret 123MYVAR zur ENV-Variable _123MYVAR werden.

- Wenn du zwei Secrets mit demselben Namen hast, fügt Devin am Ende einen Zähler hinzu. Zum Beispiel erhältst du, wenn du zwei Secrets namens MY_SECRET hast, zwei ENV-Variablen mit den Namen MY_SECRET und MY_SECRET_2 und so weiter.

- Melden Sie sich wie gewohnt bei dem Konto an, das Sie mit Devin teilen möchten. Dadurch werden Cookies erzeugt.

- Um die Cookies aus dem Browser-Speicher zu erhalten, laden Sie die Browsererweiterung Share your cookies herunter und folgen Sie den Schritten in dieser Erweiterung, um Ihre Cookies zu exportieren. Sie können testen, ob das Importieren der Cookies in ein anderes Chrome-Profil Sie erfolgreich bei der Website authentifiziert.

- Fügen Sie die exportierten Cookies über die Secrets-Seite zu Devin hinzu.

- Wenn Devin die Cookies für eine Website verwendet, sollte es beim Aufruf dieser Website feststellen, dass es bereits angemeldet ist. Bitten Sie Devin, es auszuprobieren!

Wenn Sie nicht Chrome verwenden oder Cookies manuell kodieren müssen, beachten Sie, dass Devin Cookies als base64-kodierten String erwartet, der aus durch

; getrennten JSON-Objekten im Standard-Chromium-Cookieformat besteht.Einmalpasswort

- Melde dich bei Devins Konto für den Dienst an, der 2FA erfordert.

- Gehe zu den Sicherheitseinstellungen des Kontos und suche nach einer Option, um den QR-Code neu zu generieren oder anzuzeigen. Diese Option kann z. B. „Set up“ oder „Replace Authenticator“ heißen.

- Falls die Anwendung dies unterstützt, wähle die Option zum Anzeigen des QR-Codes.

- Sobald der QR-Code auf deinem Bildschirm angezeigt wird, mache einen Screenshot.

- Gehe zu Devin’s Secrets, klicke auf die Schaltfläche „Add Secret“ und ändere den Secret-Typ auf „One-time Password“. Vergib einen aussagekräftigen Namen. Klicke auf das kleine QR-Code-Symbol oben rechts im Wert-Eingabefeld und lade deinen QR-Code-Screenshot hoch.

Tipps zu TOTP-Codes

- Einige Anwendungen erlauben es möglicherweise nicht, den vorhandenen QR-Code anzuzeigen, sobald 2FA aktiviert ist. In solchen Fällen ist die erneute Generierung des QR-Codes die einzige Option.

- Speichern Sie alle neuen Backup-Codes, die während des Prozesses bereitgestellt werden, stets an einem sicheren Ort.