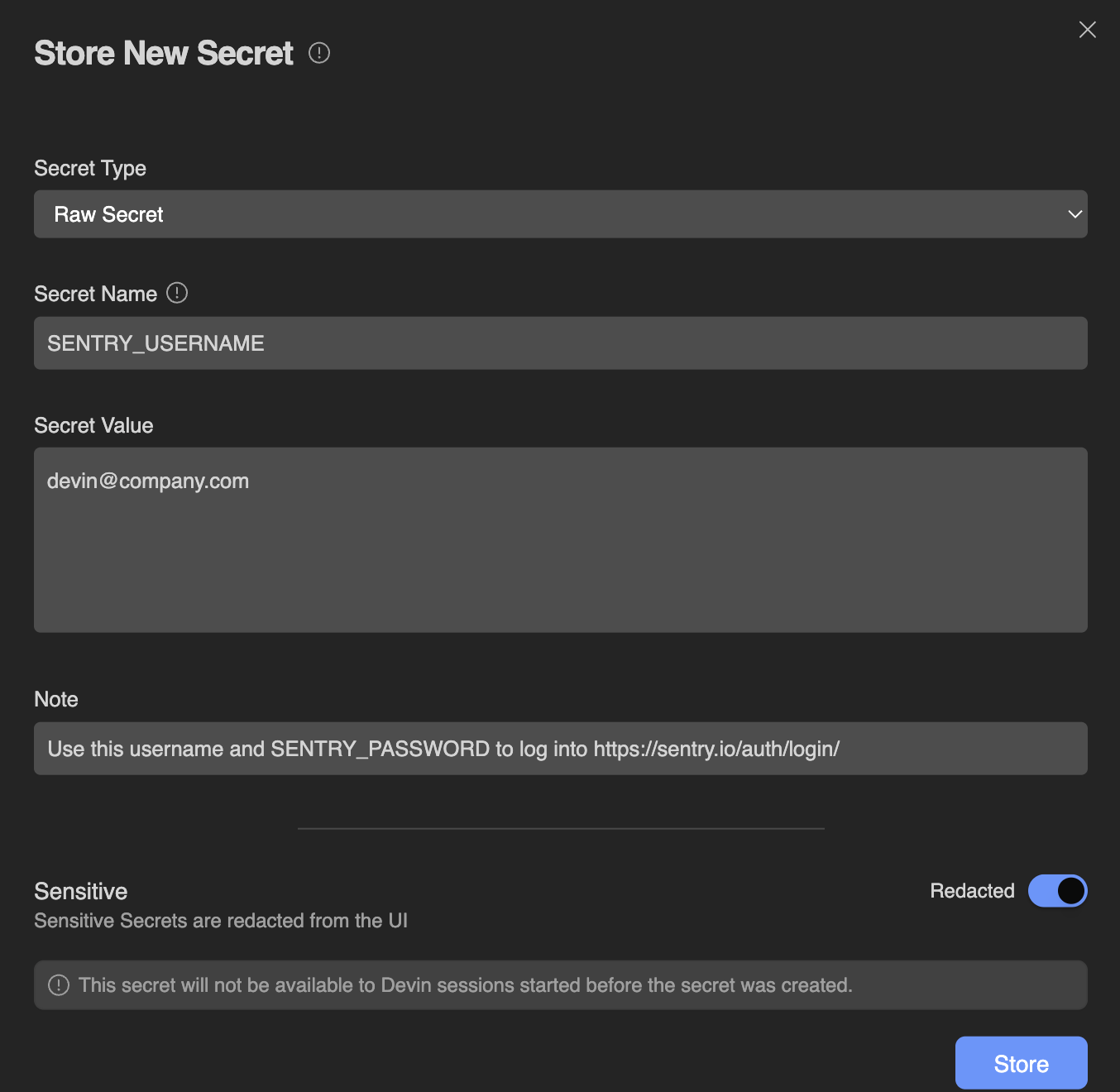

Otorgar credenciales a Devin

- Esta API key solo debe usarse en nuestro entorno de producción y nunca en staging o dev.

- Se usa para nuestra base de datos AWS RDS en us-west-2

- Estas credenciales están programadas para deshabilitarse después de Q3 2025

- Expira automáticamente cada 30 días: contacta al equipo de SecOps para la rotación si esto comienza a fallar

- Esta API key está asociada a la cuenta de usuario devin@company.com

Secretos globales persistentes

Secreto sin procesar

Secreto sin procesar

Este tipo es el más adecuado para la mayoría de los secretos genéricos con un solo valor. Cada Secret Name (también conocido como Secret Key) está asociado con un único Secret Value. Algunos ejemplos de secretos almacenados aquí podrían ser:

- API Keys

- SSH Keys

- Nombres de usuario o contraseñas

- Tokens

Cookies de sitio

Cookies de sitio

Contraseña de un solo uso basada en tiempo (TOTP)

Contraseña de un solo uso basada en tiempo (TOTP)

Las contraseñas de un solo uso basadas en tiempo se utilizan para la autenticación de dos factores (2FA). Devin puede almacenar secretos TOTP que funcionan de forma similar a los de Google Authenticator o Authy. Para obtener más detalles sobre cómo agregar un secreto TOTP, consulta Adding a New TOTP.

Secretos clave-valor (obsoletos)

Secretos clave-valor (obsoletos)

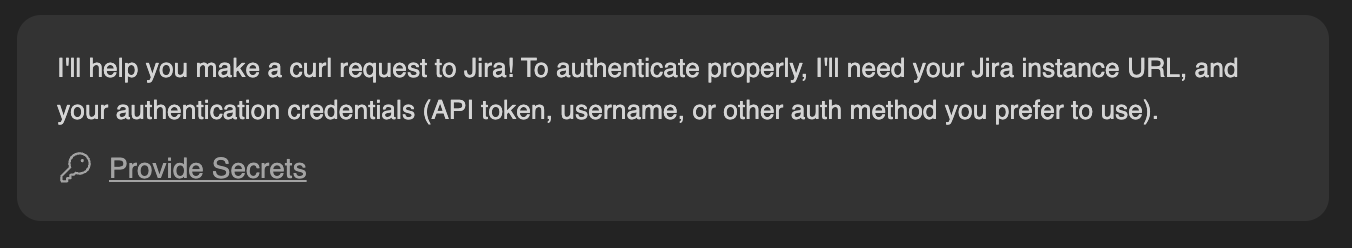

Devin solía admitir la creación de secretos Key-Value que gestionaban múltiples claves por secreto. Sin embargo, esta funcionalidad ya no está disponible.En lugar de crear secretos clave-valor, recomendamos simplemente crear múltiples secretos sin procesar para cada campo distinto. Por ejemplo, en lugar de crear un secreto clave-valor para JIRA_LOGIN, podrías crear dos secretos sin procesar: JIRA_USERNAME y JIRA_PASSWORD.

Secretos específicos del repositorio

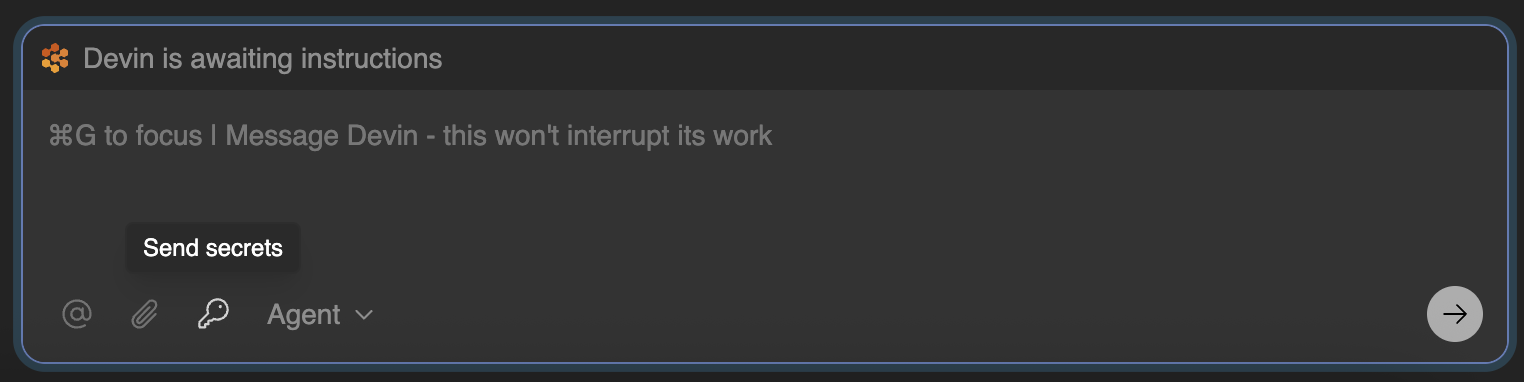

Secretos específicos de la sesión

Working With Secrets

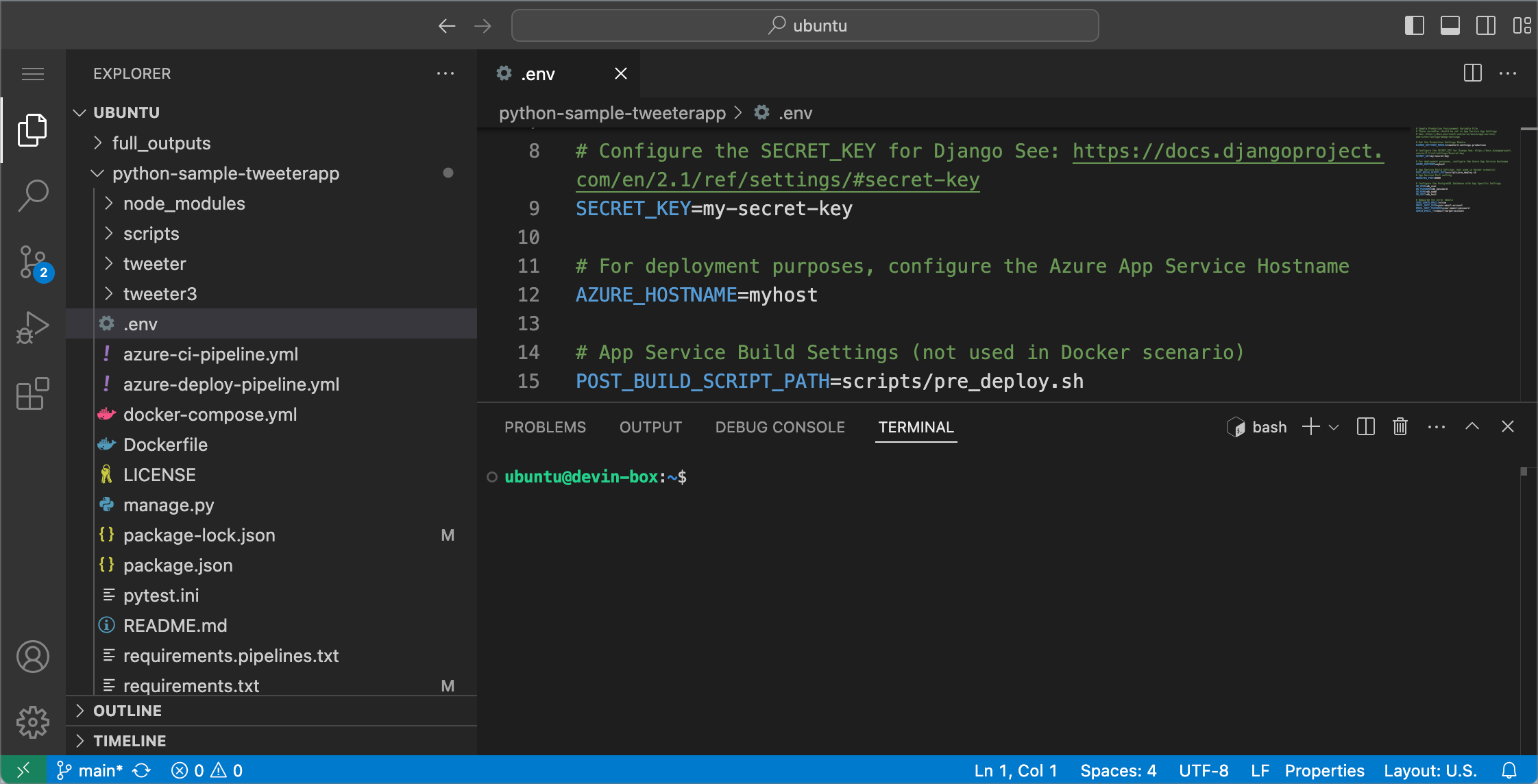

ENV variable), siempre que la sesión se haya iniciado después de que el secreto fuera configurado. Esto aplica a los secretos globales de toda la organización, a los secretos específicos de un repositorio y a los secretos específicos de una sesión.

Devin realiza algunas conversiones de texto para garantizar que tus secretos sean variables de entorno (ENV variables) válidas:

- Elimina caracteres no válidos reemplazando cualquier cosa que no sea una letra, dígito o guion bajo por otro guion bajo. Por ejemplo, el secreto llamado Abc%123 se convertiría en la variable de entorno Abc_123.

- Si el nombre de tu secreto no comienza con una letra, Devin agrega un guion bajo al principio del nombre. Por ejemplo, el secreto 123MYVAR se convertiría en la variable de entorno _123MYVAR.

- Si tienes dos secretos con el mismo nombre, Devin agregará un contador al final. Por ejemplo, si tienes dos secretos llamados MY_SECRET terminarías con dos variables de entorno llamadas MY_SECRET y MY_SECRET_2, y así sucesivamente.

ENV variables). Por ejemplo, puedes anteponer un signo de dólar para hacer referencia a un secreto como $API_KEY.

Para agregar una cookie de sitio, sigue los pasos a continuación:

- Inicia sesión como lo harías normalmente en la cuenta que quieres compartir con Devin. Esto generará una o más cookies.

- Para obtener las cookies desde el almacén del navegador, descarga la extensión Share your cookies y sigue los pasos indicados en esa extensión para extraer tus cookies. Es posible que quieras comprobar que, al importar la cookie en otro perfil de Chrome, se te autentica correctamente en el sitio.

- Agrega la cookie exportada a Devin mediante la página Secrets.

- Cuando uses la cookie para un sitio, Devin debería detectar que ya has iniciado sesión cuando navegue a ese sitio. Pídele a Devin que lo pruebe.

Si no estás usando Chrome o necesitas codificar cookies manualmente, ten en cuenta que Devin espera las cookies en una cadena codificada en base64 de objetos JSON delimitados por

; en el formato estándar de cookies de Chromium.Contraseña de un solo uso

- Accede a la cuenta de Devin en el servicio que requiere 2FA.

- Ve a la configuración de seguridad de la cuenta y busca una opción para regenerar o ver el código QR. Es posible que se llame Set up o Replace Authenticator.

- Si la aplicación lo permite, selecciona la opción para ver el código QR.

- Una vez que el código QR aparezca en tu pantalla, haz una captura de pantalla.

- Ve a Devin’s Secrets, haz clic en el botón “Add Secret” y cambia el tipo de Secret a “One-time Password”. Pon un nombre descriptivo. Haz clic en el pequeño ícono de código QR en la parte superior derecha del cuadro de entrada Value y carga la captura de pantalla de tu código QR.

Consejos para TOTP

- Es posible que algunas aplicaciones no permitan volver a ver el código QR existente una vez habilitada la autenticación en dos factores (2FA). En esos casos, la única opción es regenerar el código QR.

- Guarda siempre en una ubicación segura cualquier código de respaldo nuevo que se proporcione durante el proceso.