Devin マシンのセットアップ

- Devin 内の統合ターミナルを使用して、アーティファクトリポジトリ用のツールをマシン上に直接インストールおよび設定します。

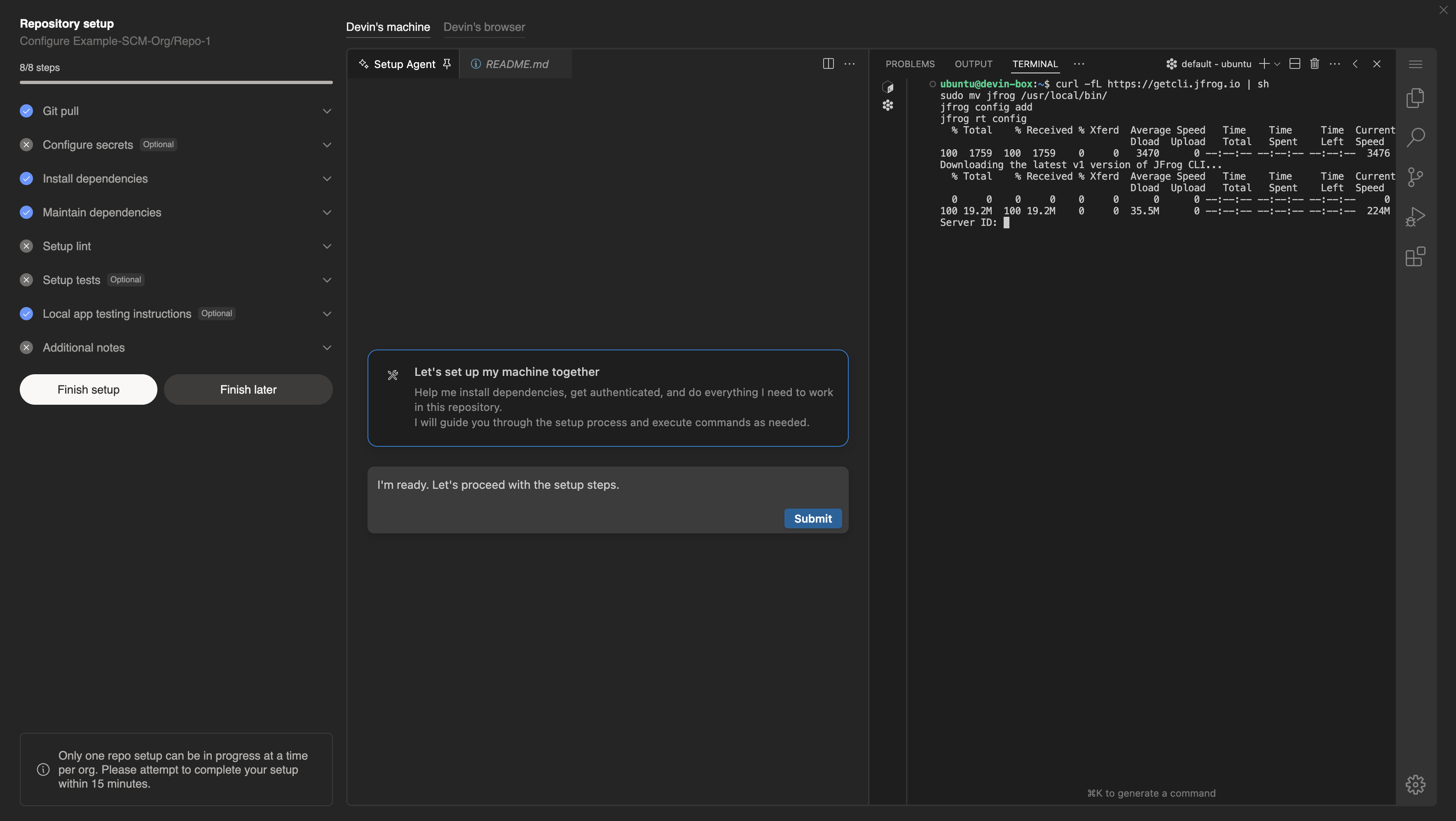

- (リポジトリ設定時に Devin の Machine の中央カラムにある)Setup Agent タブを使用し、セットアップを支援するよう Devin に指示します。

JFrog Artifactory

手順 1: CLI をダウンロード

ステップ 2: アーティファクトをダウンロード

AWS CodeArtifact

手順 1: CLI をダウンロードする

ステップ 2: アーティファクトのダウンロード

Azure Artifacts

ステップ 1: CLI をダウンロードする

ステップ 2: PAT の生成

- Azure DevOps ポータル にログインします。

- 画面右上のプロフィールをクリックし、Security を選択します。

- Personal Access Tokens セクションで、New Token をクリックします。

- トークンのスコープを設定します。Azure Artifacts にアクセスするには、少なくとも “Packaging (read)” スコープが必要です。

- PAT は再表示できないため、安全な場所に保存してください。

手順 3: .npmrc ファイルを設定する

Devin Enterprise のご利用を開始するには、弊社のエンタープライズ営業チームまでお問い合わせください。