Configuration de la machine Devin

- Utiliser le Terminal intégré à Devin pour installer et configurer directement sur la machine les outils de dépôt d’artefacts.

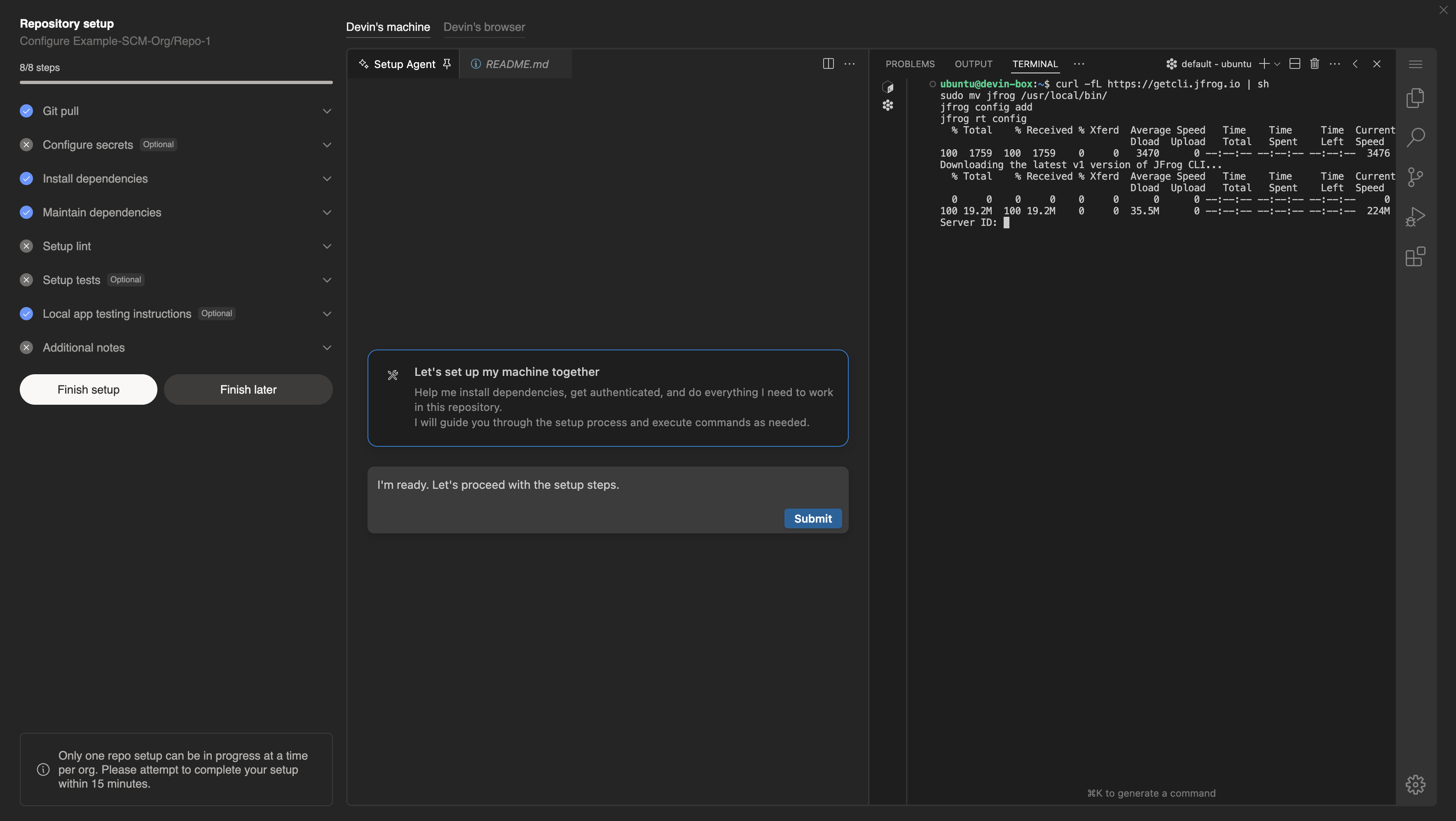

- Utiliser l’onglet Setup Agent (situé dans la colonne centrale de la machine Devin lors de la configuration du dépôt) et inviter Devin à vous assister dans cette configuration.

JFrog Artifactory

Étape 1 : Téléchargement du CLI

Étape 2 : Téléchargez l’artefact

AWS CodeArtifact

Étape 1 : Téléchargement de la CLI

Étape 2 : Télécharger l’artefact

Azure Artifacts

Étape 1 : Télécharger le CLI

Étape 2 : Génération d’un PAT

- Connectez-vous à votre portail Azure DevOps.

- Dans le coin supérieur droit, cliquez sur votre profil et sélectionnez Security.

- Dans la section Personal Access Tokens, cliquez sur New Token.

- Définissez les autorisations pour le jeton. Vous aurez besoin au minimum de l’autorisation « Packaging (read) » pour accéder à Azure Artifacts.

- Enregistrez votre PAT de manière sécurisée, car vous ne pourrez plus l’afficher par la suite.

Étape 3 : Configurer le fichier .npmrc

Pour démarrer avec Devin Enterprise, contactez notre équipe commerciale Enterprise.