Configuración de la máquina de Devin

- Usa la Terminal integrada en Devin para instalar y configurar directamente en la máquina las herramientas para repositorios de artefactos.

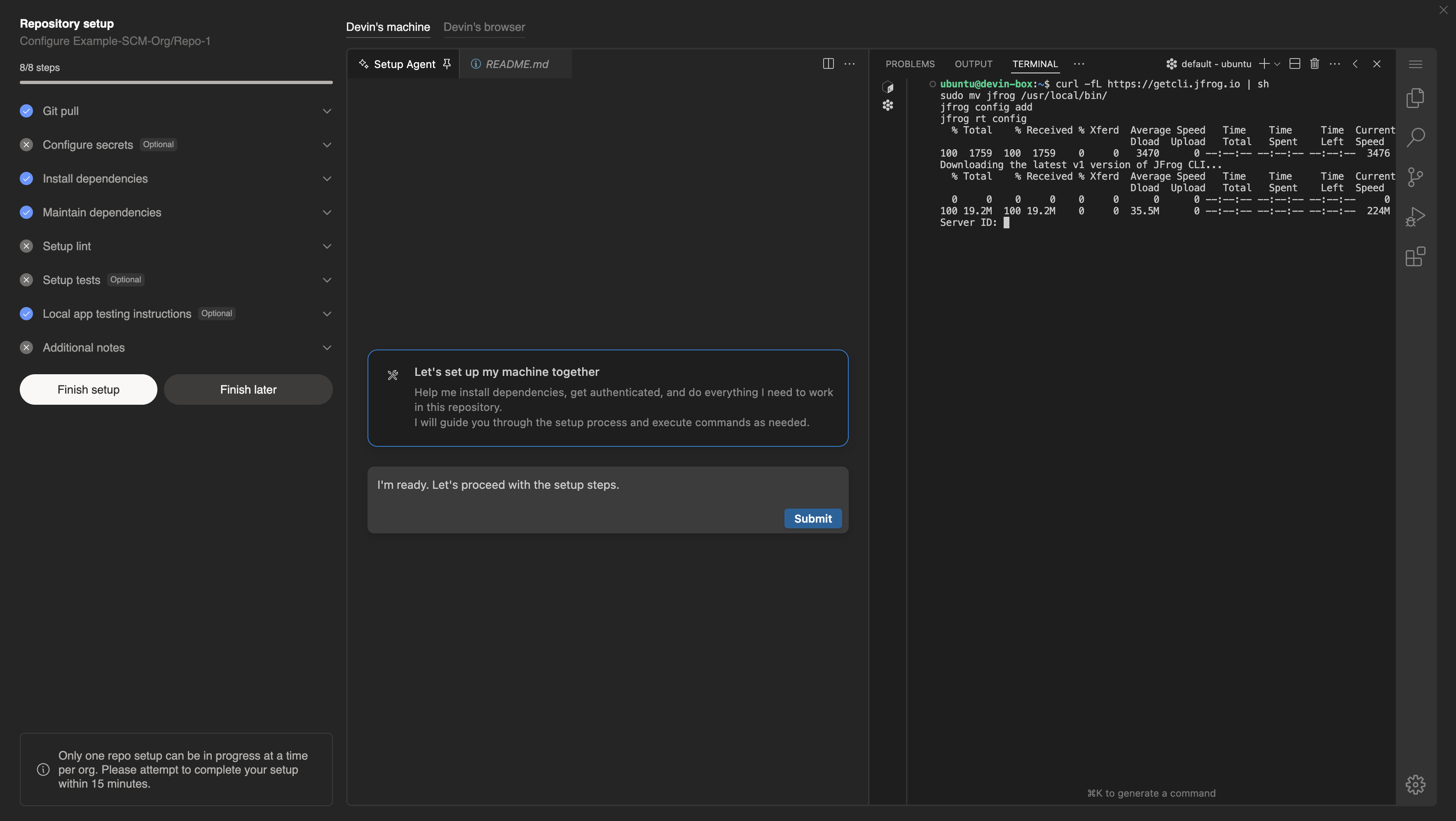

- Usa la pestaña Setup Agent (ubicada en la columna central de la máquina de Devin durante la configuración del repositorio) y pídele a Devin que te ayude con la configuración.

Jfrog Artifactory

Paso 1: Descarga de la CLI

Paso 2: Descargar artefacto

AWS CodeArtifact

Paso 1: Descarga de la CLI

Paso 2: Descargar el artefacto

Azure Artifacts

Paso 1: Descargar la CLI

Paso 2: Generar un PAT

- Inicia sesión en tu portal de Azure DevOps.

- En la esquina superior derecha, haz clic en tu perfil y selecciona Security.

- En la sección Personal Access Tokens, haz clic en New Token.

- Configura los ámbitos (scopes) del token. Necesitarás como mínimo el ámbito “Packaging (read)” para acceder a Azure Artifacts.

- Guarda tu PAT de forma segura, ya que no podrás verlo de nuevo.

Paso 3: Configura el archivo .npmrc

Para empezar a usar Devin Enterprise, ponte en contacto con nuestro equipo de ventas Enterprise.