Configuração da Máquina Devin

- Usar o Terminal integrado do Devin para instalar e configurar as ferramentas de repositório de artefatos diretamente na máquina.

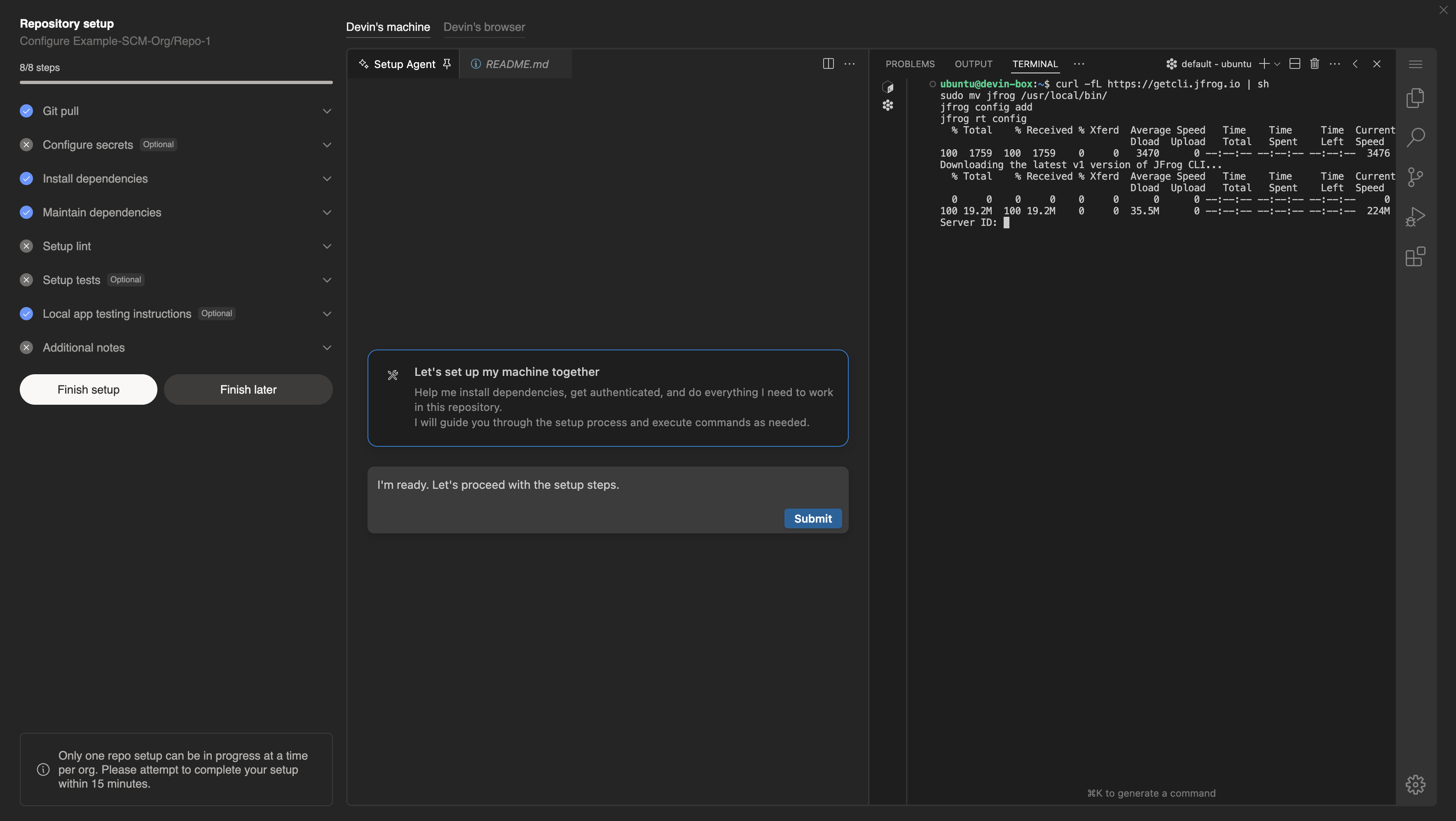

- Usar a aba Setup Agent (localizada na coluna central da Máquina Devin durante a configuração do repositório) e pedir ao Devin para auxiliar na configuração.

Jfrog Artifactory

Etapa 1: Baixar a CLI

Etapa 2: Baixar o artefato

AWS CodeArtifact

Etapa 1: Baixar a CLI

Etapa 2: Download do artefato

Azure Artifacts

Etapa 1: Baixando a CLI

Etapa 2: Gerando um PAT

- Faça login no seu portal do Azure DevOps.

- No canto superior direito, clique no seu perfil e selecione Security.

- Na seção Personal Access Tokens, clique em New Token.

- Defina os escopos do token. Você precisará de pelo menos o escopo “Packaging (read)” para acessar o Azure Artifacts.

- Salve seu PAT com segurança, pois você não poderá visualizá-lo novamente.

Etapa 3: Configure o arquivo .npmrc

Para começar a usar o Devin Enterprise, entre em contato com nossa equipe de vendas Enterprise.