Configurazione della macchina Devin

- Usa il terminale integrato in Devin per installare e configurare direttamente sulla macchina gli strumenti per i repository di artifact.

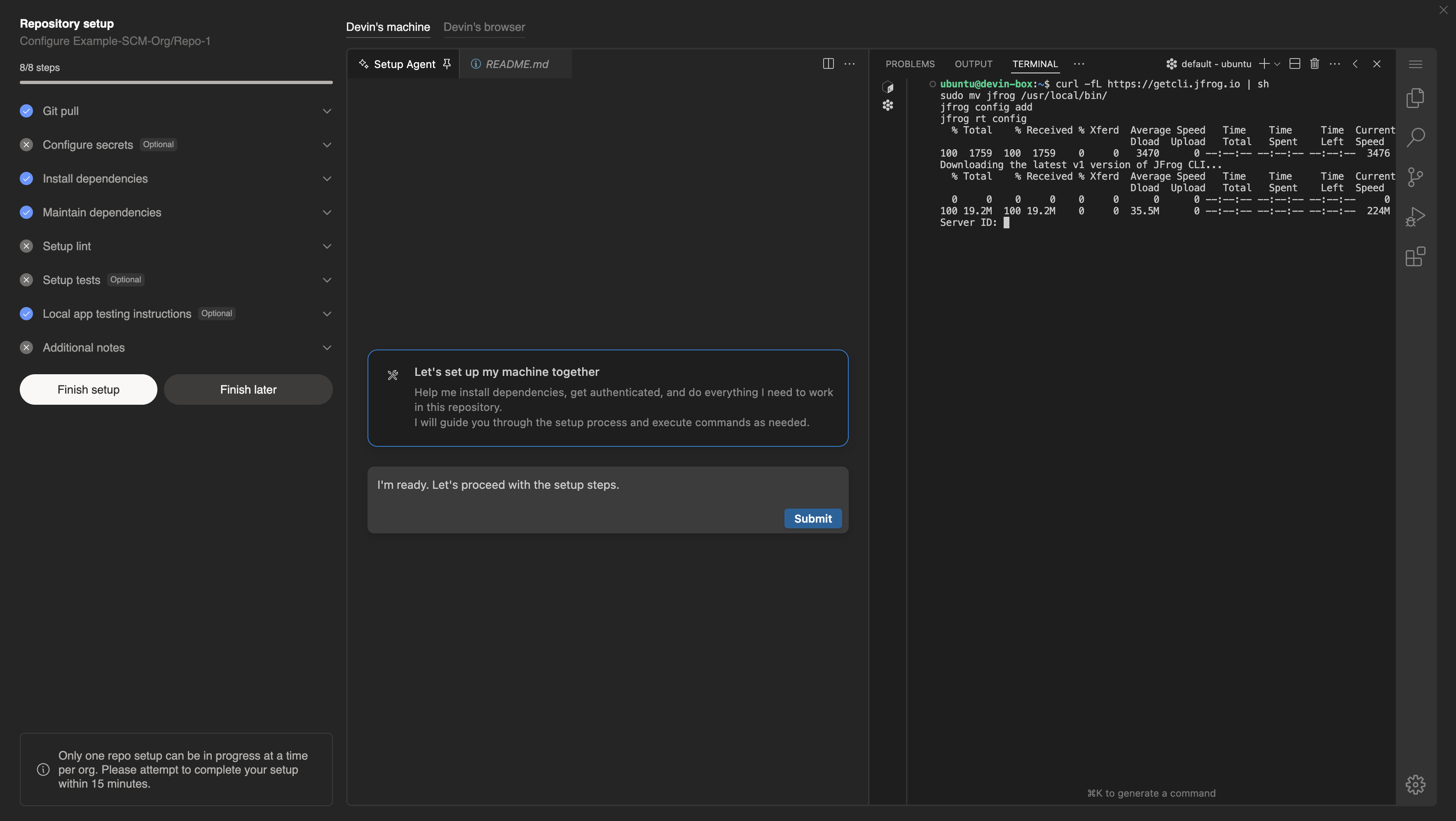

- Usa la scheda Setup Agent (situata nella colonna centrale della macchina Devin durante la configurazione del repository) e chiedi a Devin di assisterti nella configurazione.

JFrog Artifactory

Passaggio 1: Scarica la CLI

Passaggio 2: Scarica l’artifact

AWS Code Artifact

Passaggio 1: Scaricare la CLI

Passaggio 2: Download dell’artifact

Azure Artifacts

Passaggio 1: Scaricare la CLI

Passaggio 2: Generazione di un PAT

- Accedi al tuo portale Azure DevOps.

- Nell’angolo in alto a destra, fai clic sul tuo profilo e seleziona Security.

- Nella sezione Personal Access Tokens, fai clic su New Token.

- Configura gli ambiti (scope) del token. Avrai bisogno almeno dell’ambito “Packaging (read)” per accedere ad Azure Artifacts.

- Salva il tuo PAT in modo sicuro, poiché non potrai più visualizzarlo.

Passaggio 3: Configura il file .npmrc

Per iniziare a usare Devin Enterprise, contatta il nostro team commerciale Enterprise.