Einrichtung der Devin-Maschine

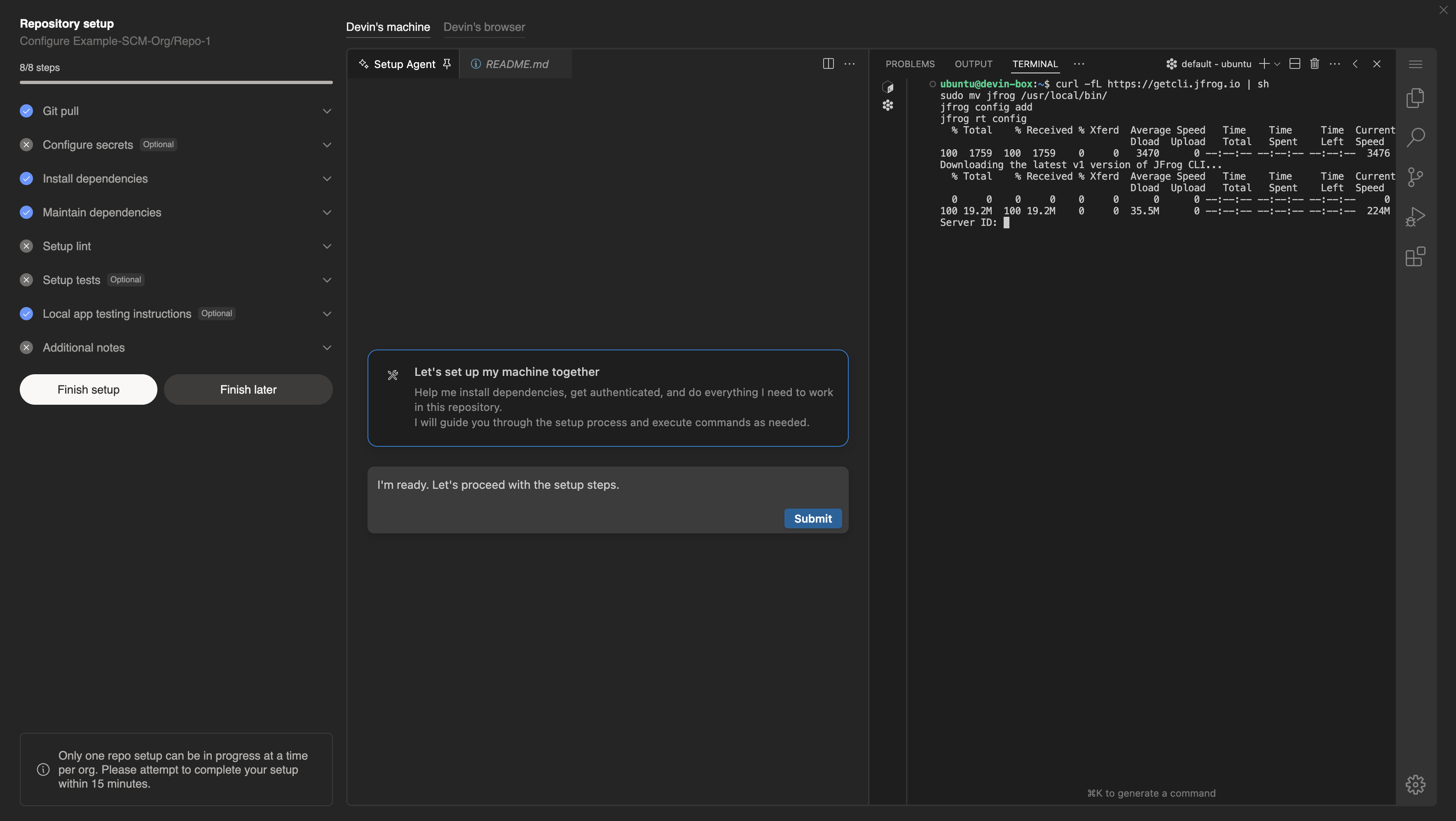

- Verwenden Sie das integrierte Terminal von Devin, um Tools für Artefakt-Repositorys direkt auf der Maschine zu installieren und zu konfigurieren.

- Verwenden Sie die Registerkarte Setup Agent (befindet sich in der mittleren Spalte der Devin-Maschine während der Repository-Einrichtung) und fordern Sie Devin auf, bei der Einrichtung zu helfen.

JFrog Artifactory

Schritt 1: CLI herunterladen

Schritt 2: Artefakt herunterladen

AWS CodeArtifact

Schritt 1: CLI herunterladen

Schritt 2: Herunterladen des Artefakts

Azure Artifacts

Schritt 1: CLI herunterladen

Schritt 2: Generieren eines PAT

- Melden Sie sich beim Azure DevOps-Portal an.

- Klicken Sie oben rechts auf Ihr Profil und wählen Sie Security.

- Klicken Sie im Bereich Personal Access Tokens auf New Token.

- Legen Sie die Scopes für das Token fest. Sie benötigen mindestens den Scope “Packaging (read)”, um auf Azure Artifacts zuzugreifen.

- Speichern Sie Ihr PAT sicher, da Sie es später nicht noch einmal einsehen können.

Schritt 3: .npmrc-Datei konfigurieren

Um mit Devin Enterprise zu beginnen, wenden Sie sich an unser Vertriebsteam für Enterprise-Kunden.